MFA steht für Multi-Faktor-Authentifizierung, und wie der Name schon sagt, Multi-Faktor-Authentifizierung (MFA) ist die Verwendung mehrerer Faktoren, um die Identität einer Person zu bestätigen, die Zugang zu einer Anwendung, Website oder einer anderen Ressource beantragt. Die Multi-Faktor-Authentifizierung ist der Unterschied zwischen der Eingabe eines Passworts, um Zugang zu erhalten, und der Eingabe eines Passworts plus eines Einmalpassworts (OTP) oder eines Passworts plus der Antwort auf eine Sicherheitsfrage.

Da Personen ihre Identität auf mehr als eine Weise bestätigen müssen, bietet die Multi-Faktor-Authentifizierung eine größere Sicherheit, dass sie wirklich die sind, für die sie sich ausgeben - was das Risiko eines unbefugten Zugriffs auf sensible Daten verringert. Schließlich ist es eine Sache, ein gestohlenes Passwort einzugeben, um sich Zugang zu verschaffen. Eine ganz andere Sache ist es, ein gestohlenes Passwort einzugeben und dann auch noch ein OTP einzugeben, das per SMS an das Smartphone des rechtmäßigen Benutzers geschickt wurde.

Jede Kombination von zwei oder mehr Faktoren gilt als Multi-Faktor-Authentifizierung. Die Verwendung von nur zwei Faktoren kann auch als Zwei-Faktor-Authentifizierung bezeichnet werden.

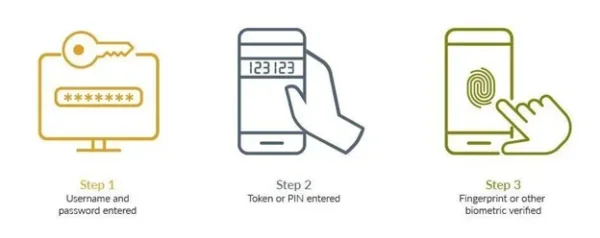

Schritt Eins - Eingabe von Benutzername und Passwort

Der erste Schritt im Prozess der Multi-Faktor-Authentifizierung besteht normalerweise darin, dass der Benutzer seinen eindeutigen Benutzernamen und sein Passwort eingibt. Diese herkömmliche Methode der Authentifizierung ist oft die erste Verteidigungslinie gegen unbefugten Zugriff. Die Benutzer werden aufgefordert, ihre Anmeldedaten auf einer sicheren Anmeldeseite einzugeben. Das alleinige Verlassen auf einen Benutzernamen und ein Kennwort kann jedoch aufgrund verschiedener Bedrohungen unzureichend sein, wie z. B. Phishing-Angriffe, Social Engineering, Adversary-in-the-Middle-Angriffe oder Datenschutzverletzungen durch Dritte, die die Anmeldedaten der Benutzer für Bedrohungsakteure zugänglich gemacht haben.

Ob es nun darum geht, den traditionellen MFA-Prozess zu vervollständigen oder über Passwörter hinauszugehen, zusätzliche Überprüfungsmethoden sind notwendig, um die Sicherheitslage eines Unternehmens zu verbessern.

Schritt Zwei - Token oder PIN eingegeben

Nach der erfolgreichen Eingabe des Benutzernamens und des Kennworts werden die Benutzer bei den meisten MFA-Verfahren aufgefordert, eine temporäre persönliche Identifikationsnummer (PIN) oder einen einmaligen Passcode (OTP) einzugeben. Das Hauptmerkmal dieses Schritts ist, dass das Token zeitabhängig ist und sich oft in regelmäßigen Abständen ändert. Das bedeutet, dass ein böswilliger Akteur, selbst wenn er das Passwort eines Benutzers in Erfahrung gebracht hat, immer noch Zugang zum Token benötigt, um den Anmeldevorgang abzuschließen. Dieses Erfordernis der doppelten Verifizierung erhöht die Sicherheit des Benutzerkontos erheblich und macht es für Eindringlinge viel schwieriger, sich Zugang zu verschaffen.

Die Verwendung von OTP als zweiter Faktor ist zwar wesentlich sicherer als die Verwendung eines Passworts, aber nicht so sicher wie andere Protokolle. Außerdem ist die Art und Weise, wie Unternehmen OTPs weitergeben, ein wichtiger Faktor bei der Bestimmung der Gesamtsicherheit des Authentifizierungsprozesses, wobei SMS und E-Mails in der Regel als weniger sicher angesehen werden.

Schritt Drei - Fingerabdruck oder andere biometrische Daten verifiziert

Der letzte Schritt im Prozess der Multi-Faktor-Authentifizierung beinhaltet oft entweder eine biometrische Verifizierung, wie z. B. einen Fingerabdruck-Scan, eine Gesichtserkennung oder einen Iris-Scan, oder eine Authentifizierung, die auf etwas basiert, das Sie besitzen, wie z. B. einen gerätegebundenen Hauptschlüssel. Biometrische Verfahren beruhen auf einzigartigen physischen Merkmalen, die extrem schwer zu replizieren oder zu fälschen sind. Indem zusätzlich zu Benutzername, Passwort und Token eine biometrische Verifizierung verlangt wird, stellt MFA sicher, dass die Person, die auf das Konto zuzugreifen versucht, tatsächlich der autorisierte Benutzer ist. Dieser Schritt ist besonders wertvoll in mobilen Umgebungen, wo viele Geräte mit Fingerabdruck- oder Gesichtserkennungstechnologie ausgestattet sind. Die Implementierung biometrischer Authentifizierung erhöht nicht nur die Sicherheit, sondern bietet auch eine nahtlose und benutzerfreundliche Erfahrung, da Benutzer ihre Identität schnell und einfach überprüfen können, ohne sich komplexe Codes merken zu müssen.

Gerätegebundene Passkeys und andere Hardware-Authentifikatoren oder Hardware-Tokens bieten ebenfalls erhöhte Sicherheit. Gerätegebundene Passkeys werden im Allgemeinen auf speziellen "Sicherheitsschlüssel"-Geräten gehostet, wobei die Schlüsselpaare auf einem einzigen Gerät erzeugt und gespeichert werden. Darüber hinaus verlässt das Schlüsselmaterial selbst nie dieses Gerät, was einen sichereren Authentifizierungsfluss ermöglicht.

Eine Multi-Faktor-Authentifizierungsmethode wird in der Regel auf eine von drei Arten kategorisiert:

1. Etwas, das Sie wissen - PIN, Passwort oder Antwort auf eine Sicherheitsfrage

Passwörter und PINs sind ein Beispiel für Wissensfaktoren. Es handelt sich um Geheimnisse, die der Benutzer kennt und die als erste Verteidigungslinie dienen. Als Teil von MFA verankern sie die Sicherheit in Informationen, von denen angenommen wird, dass sie vom Benutzer gespeichert werden und für andere unzugänglich sind.

2. Etwas, das Sie haben -OTP, Token, vertrauenswürdiges Gerät, Smartcard oder Ausweis, gerätegebundene Passkeys

Der Besitz von physischen Geräten wie Hardware-Tokens, gerätegebundenen Passkeys oder Mobiltelefonen stellt einen Besitzfaktor dar. Diese Gegenstände enthalten häufig kryptografische Schlüssel oder sind in der Lage, Verifizierungscodes zu empfangen, was eine zusätzliche Barriere für unbefugten Zugang darstellt. Bei Besitzfaktoren reicht die bloße Kenntnis eines Passworts nicht aus; der Zugang erfordert etwas, das der Benutzer physisch in Händen hält.

3. Etwas, das Sie sind - Gesicht, Fingerabdruck, Netzhautscan oder andere biometrische Daten

Inherence-Faktoren beziehen sich auf die biometrischen Merkmale einer Person. Beispiele hierfür sind Fingerabdrücke, Gesichtserkennung, Stimmmuster und sogar Netzhautscans. Diese Faktoren machen sich die Einzigartigkeit der menschlichen biologischen Merkmale zunutze und stellen für potenzielle Eindringlinge eine erhebliche Hürde dar.

Jede der folgenden Methoden kann zusätzlich zu einem Passwort verwendet werden, um eine Multi-Faktor-Authentifizierung zu erreichen.

- Biometrie - eine Form der Authentifizierung, die darauf beruht, dass ein Gerät oder eine Anwendung ein biometrisches Merkmal erkennt, z. B. den Fingerabdruck einer Person, Gesichtsmerkmale oder die Netzhaut oder Iris des Auges

- Push-to-Approval - eine Benachrichtigung auf dem Gerät einer Person, die den Benutzer auffordert, eine Zugangsanfrage durch Antippen des Gerätebildschirms zu genehmigen

- One-Time-Passwort (OTP) - eine automatisch generierte Zeichenfolge, die einen Benutzer nur für eine Anmeldesitzung oder Transaktion authentifiziert

- Hardware-Token oder Hard Token oder gerätegebundene Passkeys - ein kleines, tragbares OTP-erzeugendes Gerät, das manchmal als Schlüsselanhänger bezeichnet wird, wie das RSA iShield Key 2-Serie oder der Hardware-Authentifikator RSA DS100

- Software-Token oder Soft-Token oder Software-Authentifikatoren - ein Token, das als Software-App auf einem Smartphone oder einem anderen Gerät und nicht als physisches Token existiert, wie die Authenticator-App von RSA, die für iOS und Android verfügbar ist

Verbesserung der Sicherheit

Die Multi-Faktor-Authentifizierung verbessert die Sicherheit. Denn wenn es nur einen Mechanismus gibt, der einen Zugangspunkt schützt, wie z. B. ein Kennwort, muss ein bösartiger Akteur nur einen Weg finden, dieses Kennwort zu erraten oder zu stehlen, um Zugang zu erhalten. Aus diesem Grund beginnen die meisten Datenschutzverletzungen entweder mit kompromittierten Anmeldedaten oder mit Phishing, das zu kompromittierten Anmeldedaten führt.

Wenn jedoch für den Zutritt ein zweiter (oder sogar ein zweiter und ein dritter) Authentifizierungsfaktor erforderlich ist, wird der Zutritt umso schwieriger, vor allem wenn es sich um ein biometrisches Merkmal handelt, das schwerer zu erraten oder zu stehlen ist.

MFA verbessert auch die Zero-Trust-Reife einer Organisation und stoppt Phishing mit phishing-resistenter Authentifizierung.

Ermöglichung digitaler Initiativen.

Immer mehr Unternehmen wollen eine Fernarbeitskräfte Heute entscheiden sich mehr Verbraucher für online einkaufen statt in Geschäften, und immer mehr Unternehmen verlagern Apps und andere Ressourcen auf die Wolke, Die Multi-Faktor-Authentifizierung ist ein leistungsfähiges Instrument. Die Sicherung von Unternehmens- und E-Commerce-Ressourcen ist im digitalen Zeitalter eine Herausforderung, und die Multi-Faktor-Authentifizierung kann von unschätzbarem Wert sein, wenn es darum geht, Online-Interaktionen und -Transaktionen sicher zu halten.

Bei der Schaffung einer sichereren Zugangsumgebung ist es möglich, eine weniger bequeme zu schaffen - und das kann ein Nachteil sein. (Dies gilt insbesondere, wenn Null Vertrauen, das alles als potenzielle Bedrohung betrachtet, einschließlich des Netzes und aller Anwendungen oder Dienste, die im Netz laufen, gewinnt als Grundlage für einen sicheren Zugang immer mehr an Bedeutung). Kein Angestellter möchte jeden Tag zusätzliche Zeit damit verbringen, sich mit mehreren Hindernissen bei der Anmeldung und dem Zugriff auf Ressourcen auseinanderzusetzen, und kein Verbraucher, der es eilig hat, seine Einkäufe oder Bankgeschäfte zu erledigen, möchte durch mehrere Authentifizierungsanforderungen aufgehalten werden. Der Schlüssel liegt darin, ein Gleichgewicht zwischen Sicherheit und Bequemlichkeit zu finden, so dass der Zugang sicher ist, aber die Zugangsvoraussetzungen nicht so beschwerlich sind, dass sie denjenigen, die ihn rechtmäßig benötigen, übermäßige Unannehmlichkeiten bereiten.

Eine Möglichkeit, ein Gleichgewicht zwischen Sicherheit und Bequemlichkeit zu schaffen, besteht darin, die Authentifizierungsanforderungen je nach Risiko, das mit einer Zugriffsanfrage verbunden ist, zu erhöhen oder zu verringern. Dies ist gemeint mit risikobasierte Authentifizierung. Das Risiko kann darin liegen, worauf zugegriffen wird, wer den Zugriff beantragt oder beides.

- Risiko durch das, worauf zugegriffen wird: Wenn jemand beispielsweise einen digitalen Zugang zu einem Bankkonto anfordert, geht es dann darum, eine Überweisung zu veranlassen oder nur den Status einer bereits veranlassten Überweisung zu überprüfen? Oder geht es bei der Interaktion mit einer Online-Shopping-Website oder -App darum, etwas zu bestellen, oder nur darum, den Lieferstatus einer bestehenden Bestellung zu überprüfen? Im letzteren Fall können ein Benutzername und ein Kennwort ausreichen, aber eine Multi-Faktor-Authentifizierung ist sinnvoll, wenn ein hoher Wert gefährdet ist.

- Risiko durch die Person, die den Zugang beantragt: Wenn ein entfernter Mitarbeiter oder Auftragnehmer Tag für Tag von derselben Stadt aus Zugriff auf das Unternehmensnetzwerk anfordert und dabei jedes Mal denselben Laptop verwendet, gibt es wenig Grund zu der Annahme, dass es sich nicht um diese Person handelt. Aber was passiert, wenn eine Anfrage von Mary aus Minneapolis eines Morgens plötzlich aus Moskau kommt? Das potenzielle Risiko (ist sie es wirklich?) rechtfertigt die Anforderung einer zusätzlichen Authentifizierung.

Die Multi-Faktor-Authentifizierung wird ständig weiterentwickelt, um einen Zugang zu ermöglichen, der sowohl für Unternehmen sicherer als auch für Benutzer weniger umständlich ist. Die Biometrie ist ein gutes Beispiel für diese Idee. Sie ist sowohl sicherer, weil es schwierig ist, einen Fingerabdruck oder ein Gesicht zu stehlen, als auch bequemer, weil der Benutzer sich nichts merken (wie ein Kennwort) oder einen anderen großen Aufwand betreiben muss. Im Folgenden sind einige der Fortschritte aufgeführt, die die Multi-Faktor-Authentifizierung heute prägen.

- Künstliche Intelligenz (KI) und maschinelles Lernen (ML)-KI und ML können eingesetzt werden, um Verhaltensweisen zu erkennen, die darauf hinweisen, ob eine bestimmte Zugriffsanfrage "normal" ist und daher keine zusätzliche Authentifizierung erfordert (oder umgekehrt, um anormales Verhalten zu erkennen, das eine solche rechtfertigt).

- Fast Identity Online (FIDO) - Die FIDO-Authentifizierung basiert auf einer Reihe von freien und offenen Standards der FIDO Alliance. Sie ermöglicht es, Passwortanmeldungen durch sichere und schnelle Anmeldeerfahrungen auf Websites und in Apps zu ersetzen.

- Passwortlose Authentifizierung-Anstatt ein Kennwort als Hauptmethode zur Überprüfung der Identität zu verwenden und es durch andere Methoden zu ergänzen, die nicht auf einem Kennwort beruhen, wird bei der kennwortlosen Authentifizierung das Kennwort als Authentifizierungsmethode abgeschafft.

Seien Sie versichert, dass sich die Multi-Faktor-Authentifizierung auch weiterhin verändern und verbessern wird, wenn es darum geht, wie Menschen nachweisen können, dass sie die sind, für die sie sich ausgeben - zuverlässig und ohne Umwege.

Versuchen Sie ID Plus Cloud-Lösung zur Multi-Faktor-Authentifizierung (MFA)-eines der sichersten Produkte auf dem Markt und die weltweit am häufigsten eingesetzte MFA. Finden Sie heraus, warum: Melden Sie sich für unsere kostenlose 45-Tage-Testversion an.