MFA è l'acronimo di autenticazione a più fattori, e come suggerisce il nome, autenticazione a più fattori (MFA) è l'uso di più fattori per confermare l'identità di chi richiede l'accesso a un'applicazione, a un sito web o a un'altra risorsa. L'autenticazione a più fattori è la differenza tra, ad esempio, l'immissione di una password per ottenere l'accesso e l'immissione di una password più una one-time password (OTP), o una password più la risposta a una domanda di sicurezza.

Richiedendo alle persone di confermare l'identità in più di un modo, l'autenticazione a più fattori fornisce una maggiore garanzia che l'utente sia davvero chi dice di essere, riducendo così il rischio di accesso non autorizzato a dati sensibili. Dopo tutto, una cosa è inserire una password rubata per ottenere l'accesso; un'altra è inserire una password rubata e poi essere obbligati a inserire un OTP inviato via SMS allo smartphone dell'utente legittimo.

Qualsiasi combinazione di due o più fattori si qualifica come autenticazione a più fattori. L'uso di due soli fattori può anche essere definito come autenticazione a due fattori.

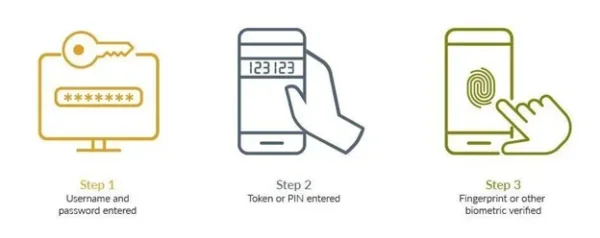

Fase uno - Inserimento di nome utente e password

La prima fase del processo di autenticazione a più fattori prevede solitamente che l'utente inserisca il proprio nome utente e la propria password. Questo metodo tradizionale di autenticazione è spesso la prima linea di difesa contro gli accessi non autorizzati. Agli utenti viene richiesto di fornire le proprie credenziali in una pagina di login sicura. Tuttavia, affidarsi esclusivamente a un nome utente e a una password può essere inadeguato a causa di varie minacce, come gli attacchi di phishing, l'ingegneria sociale, gli attacchi "adversary-in-the-middle" o le violazioni di dati di terze parti che hanno reso le credenziali degli utenti disponibili agli attori delle minacce.

Pertanto, sia che si tratti di completare il processo MFA tradizionale o di andare oltre le password, sono necessari ulteriori metodi di verifica per migliorare la sicurezza di un'organizzazione.

Fase due - Inserimento del gettone o del PIN

Dopo aver inserito con successo il nome utente e la password, la maggior parte dei processi MFA chiede agli utenti di inserire un numero di identificazione personale (PIN) temporaneo o un codice di accesso unico (OTP). La caratteristica principale di questa fase è che il token è sensibile al tempo e spesso cambia a intervalli regolari. Ciò significa che anche se un malintenzionato ha ottenuto la password dell'utente, deve comunque accedere al token per completare il processo di login. Questo requisito di doppia verifica aumenta in modo significativo la sicurezza dell'account dell'utente, rendendo molto più difficile l'accesso ai malintenzionati.

Sebbene l'utilizzo di OTP come secondo fattore sia molto più sicuro del semplice utilizzo di una password, non è altrettanto sicuro di altri protocolli. Inoltre, anche il modo in cui le organizzazioni condividono gli OTP è un fattore importante per determinare la sicurezza complessiva del processo di autenticazione: gli SMS e le e-mail sono in genere considerati meno sicuri.

Terzo passo - Verifica delle impronte digitali o di altri dati biometrici

La fase finale del processo di autenticazione a più fattori spesso prevede una verifica biometrica, come la scansione delle impronte digitali, il riconoscimento facciale o la scansione dell'iride, oppure un'autenticazione basata su qualcosa di cui si dispone, come una chiave di accesso legata a un dispositivo. La biometria si basa su caratteristiche fisiche uniche, estremamente difficili da replicare o falsificare. Richiedendo una verifica biometrica oltre al nome utente, alla password e al token, l'MFA garantisce che l'individuo che tenta di accedere all'account sia effettivamente l'utente autorizzato. Questa fase è particolarmente preziosa negli ambienti mobili, dove molti dispositivi sono dotati di tecnologia di riconoscimento delle impronte digitali o del volto. L'implementazione dell'autenticazione biometrica non solo migliora la sicurezza, ma offre anche un'esperienza semplice e continua, in quanto gli utenti possono verificare la propria identità in modo rapido e semplice senza dover ricordare codici complessi.

Anche le passkey legate al dispositivo e altri autenticatori o token hardware offrono una maggiore sicurezza. I passepartout legati al dispositivo sono generalmente ospitati su specifici dispositivi "chiave di sicurezza", con coppie di chiavi generate e memorizzate su un unico dispositivo. Inoltre, il materiale della chiave stessa non lascia mai il dispositivo, rendendo il flusso di autenticazione più sicuro.

Un metodo di autenticazione a più fattori viene tipicamente classificato in uno dei tre modi seguenti:

1. Qualcosa che si conosce: PIN, password o risposta a una domanda di sicurezza.

Le password e i PIN sono un esempio di fattori di conoscenza. Sono segreti conosciuti dall'utente e fungono da prima linea di difesa. Come parte dell'MFA, ancorano la sicurezza a informazioni che si presume siano memorizzate dall'utente e inaccessibili ad altri.

2. Qualcosa di cui si dispone: OTP, token, dispositivo fidato, smart card o badge, chiavi di accesso legate al dispositivo.

Il possesso di dispositivi fisici, come token hardware, chiavi di accesso legate a dispositivi o telefoni cellulari, costituisce un fattore di possesso. Questi oggetti spesso contengono chiavi crittografiche o sono in grado di ricevere codici di verifica, aggiungendo un'ulteriore barriera all'accesso non autorizzato. Con i fattori di possesso, la semplice conoscenza di una password è insufficiente; l'accesso richiede qualcosa che l'utente possiede fisicamente.

3. Qualcosa di voi - volto, impronte digitali, scansione della retina o altri dati biometrici - è un'immagine che non è mai stata utilizzata.

I fattori di inerenza si riferiscono alle caratteristiche biometriche di un individuo. Ne sono un esempio le impronte digitali, il riconoscimento facciale, i modelli vocali e persino le scansioni della retina. Questi fattori sfruttano l'unicità dei tratti biologici umani, rappresentando un ostacolo sostanziale per i potenziali intrusi.

Per ottenere l'autenticazione a più fattori, oltre alla password è possibile utilizzare uno dei seguenti metodi.

- Biometria: una forma di autenticazione che si basa sul riconoscimento da parte di un dispositivo o di un'applicazione di un dato biometrico, come l'impronta digitale, i tratti del viso o la retina o l'iride dell'occhio di una persona.

- Push to approve: una notifica sul dispositivo di una persona che chiede all'utente di approvare una richiesta di accesso toccando lo schermo del dispositivo.

- One-time password (OTP): un insieme di caratteri generato automaticamente che autentica un utente per una sola sessione di login o transazione.

- Token hardware o token rigidi o passkeys legati a dispositivi, un piccolo dispositivo portatile per la generazione di OTP, a volte indicato come portachiavi come il Serie RSA iShield Key 2 o l'autenticatore hardware RSA DS100

- Gettone software o soft token o autenticatori software: un token che esiste come applicazione software su uno smartphone o un altro dispositivo piuttosto che come token fisico, come l'App Authenticator di RSA disponibile su iOS e Android.

Migliorare la sicurezza

L'autenticazione a più fattori migliora la sicurezza. Dopo tutto, quando c'è un solo meccanismo a guardia di un punto di accesso, come una password, l'unica cosa che un malintenzionato deve fare per entrare è trovare un modo per indovinare o rubare quella password. È per questo che la maggior parte delle violazioni dei dati inizia con credenziali compromesse o con il phishing, che porta alla compromissione delle credenziali.

Ma se l'ingresso richiede anche un secondo (o addirittura un secondo e un terzo) fattore di autenticazione, l'ingresso diventa ancora più difficile, soprattutto se il requisito è qualcosa di più difficile da indovinare o rubare, come una caratteristica biometrica.

L'MFA migliora anche la maturità Zero Trust di un'organizzazione e blocca il phishing con l'autenticazione resistente al phishing.

Iniziative digitali abilitanti.

Con un numero sempre maggiore di organizzazioni desiderose di implementare un forza lavoro a distanza oggi, sempre più consumatori scelgono di negozio online invece che nei negozi, e un numero maggiore di organizzazioni che spostano app e altre risorse su la nuvola, L'autenticazione a più fattori è un potente strumento. La sicurezza delle risorse organizzative e di e-commerce è una sfida nell'era digitale e l'autenticazione a più fattori può essere preziosa per contribuire a mantenere sicure le interazioni e le transazioni online.

Nel processo di creazione di un ambiente di accesso più sicuro, è possibile crearne uno meno comodo, e questo può essere uno svantaggio. (Questo è particolarmente vero quando fiducia zero, che considera tutto come una potenziale minaccia, compresa la rete e qualsiasi applicazione o servizio in esecuzione sulla rete, continua a guadagnare terreno come base per l'accesso sicuro). Nessun dipendente vuole spendere del tempo in più ogni giorno per affrontare molteplici ostacoli al login e all'accesso alle risorse, e nessun consumatore che ha fretta di fare acquisti o operazioni bancarie vuole essere ostacolato da molteplici requisiti di autenticazione. La chiave è trovare un equilibrio tra sicurezza e convenienza, in modo che l'accesso sia sicuro, ma che i requisiti di accesso non siano così onerosi da creare eccessivi disagi a chi ne ha legittimamente bisogno.

Un modo per trovare un equilibrio tra sicurezza e convenienza è aumentare o diminuire i requisiti di autenticazione in base alla posta in gioco, cioè al rischio associato a una richiesta di accesso. Questo è il significato di autenticazione basata sul rischio. Il rischio può riguardare l'oggetto dell'accesso, chi lo richiede o entrambi.

- Rischio rappresentato da ciò a cui si accede: Ad esempio, se qualcuno richiede l'accesso digitale a un conto bancario, lo fa per avviare un trasferimento di fondi o solo per controllare lo stato di un trasferimento già avviato? O se qualcuno interagisce con un sito o un'app di shopping online, lo fa per ordinare qualcosa o solo per controllare lo stato di consegna di un ordine esistente? In quest'ultimo caso possono bastare un nome utente e una password, ma l'autenticazione a più fattori ha senso quando è a rischio un bene di grande valore.

- Rischio rappresentato da chi richiede l'accesso: Quando un dipendente o un appaltatore remoto richiede l'accesso alla rete aziendale dalla stessa città giorno dopo giorno, utilizzando sempre lo stesso computer portatile, ci sono poche ragioni per sospettare che non si tratti di quella persona. Ma cosa succede quando una richiesta di Mary a Minneapolis arriva improvvisamente da Mosca una mattina? Il rischio potenziale (è davvero lei?) giustifica la richiesta di un'ulteriore autenticazione.

L'autenticazione a più fattori è in continua evoluzione per fornire un accesso più sicuro per le organizzazioni e meno scomodo per gli utenti. La biometria è un ottimo esempio di questa idea. È sia più sicura, perché è difficile rubare un'impronta digitale o un volto, sia più comoda, perché l'utente non deve ricordare nulla (come una password) o fare altri sforzi importanti. Di seguito sono elencati alcuni dei progressi che oggi caratterizzano l'autenticazione a più fattori.

- Intelligenza artificiale (AI) e apprendimento automatico (ML)-L'AI e il ML possono essere utilizzati per riconoscere i comportamenti che indicano se una determinata richiesta di accesso è "normale" e quindi non richiede un'autenticazione aggiuntiva (o, al contrario, per riconoscere i comportamenti anomali che la giustificano).

- Fast Identity Online (FIDO)- L'autenticazione FIDO si basa su una serie di standard liberi e aperti della FIDO Alliance. Consente di sostituire i login con password con esperienze di login sicure e veloci su siti web e app.

- Autenticazione senza password-Anziché utilizzare una password come metodo principale di verifica dell'identità e integrarla con altri metodi diversi dalla password, l'autenticazione senza password elimina la password come forma di autenticazione.

Siate certi che l'autenticazione a più fattori continuerà a cambiare e a migliorare nella ricerca di modi in cui le persone possano dimostrare di essere chi dicono di essere, in modo affidabile e senza dover fare salti mortali.

Prova Soluzione di autenticazione a più fattori (MFA) in cloud ID Plus-Uno dei prodotti più sicuri sul mercato e l'MFA più diffuso al mondo. Scoprite perché: iscrivetevi alla nostra prova gratuita di 45 giorni.