MFA significa autenticación multifactor, y como su nombre indica, autenticación multifactor (MFA) es el uso de múltiples factores para confirmar la identidad de alguien que solicita acceso a una aplicación, sitio web u otro recurso. La autenticación multifactor es la diferencia entre, por ejemplo, introducir una contraseña para acceder e introducir una contraseña más una contraseña de un solo uso (OTP), o una contraseña más la respuesta a una pregunta de seguridad.

Al exigir a las personas que confirmen su identidad de más de una forma, la autenticación multifactor proporciona una mayor garantía de que realmente son quienes dicen ser, lo que reduce el riesgo de acceso no autorizado a datos confidenciales. Al fin y al cabo, una cosa es introducir una contraseña robada para obtener acceso y otra muy distinta es introducir una contraseña robada y, además, tener que introducir una contraseña OTP enviada por SMS al smartphone del usuario legítimo.

Cualquier combinación de dos o más factores se considera autenticación multifactor. El uso de solo dos factores también puede denominarse autenticación de dos factores.

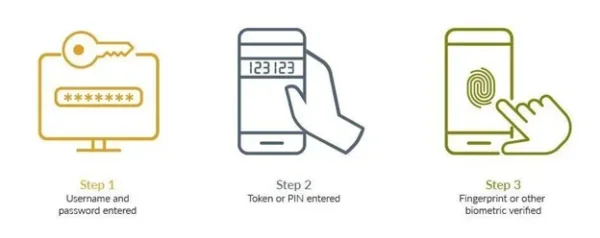

Paso uno - Nombre de usuario y contraseña introducidos

El primer paso en el proceso de autenticación multifactor suele consistir en que el usuario introduzca su nombre de usuario y contraseña únicos. Este método tradicional de autenticación suele ser la primera línea de defensa contra el acceso no autorizado. Se pide a los usuarios que faciliten sus credenciales en una página de inicio de sesión segura. Sin embargo, confiar únicamente en un nombre de usuario y una contraseña puede resultar inadecuado debido a diversas amenazas, como los ataques de suplantación de identidad, la ingeniería social, los ataques de tipo "adversario en el medio" o las filtraciones de datos de terceros que han puesto las credenciales de los usuarios a disposición de los actores de amenazas.

Por lo tanto, ya sea para completar el proceso tradicional de AMF o para ir más allá de las contraseñas, se necesitan métodos de verificación adicionales para mejorar la postura de seguridad de una organización.

Segundo paso: introducción del token o del PIN

Tras introducir correctamente su nombre de usuario y contraseña, la mayoría de los procesos AMF piden a los usuarios que introduzcan un número de identificación personal (PIN) temporal o un código de acceso de un solo uso (OTP). La característica clave de este paso es que el token es sensible al tiempo y suele cambiar a intervalos regulares. Esto significa que incluso si un actor malicioso ha obtenido la contraseña de un usuario, seguiría necesitando acceso al token para completar el proceso de inicio de sesión. Este requisito de doble verificación aumenta significativamente la seguridad de la cuenta del usuario, haciendo mucho más difícil el acceso a los intrusos.

Aunque el uso de OTP como segundo factor es mucho más seguro que el simple uso de una contraseña, no es tan seguro como otros protocolos. Además, la forma en que las organizaciones comparten las OTP también es un factor importante para determinar la seguridad general del proceso de autenticación, ya que se suele considerar que los SMS y los correos electrónicos ofrecen una seguridad general menor.

Tercer paso - Verificación de huellas dactilares u otros datos biométricos

El último paso del proceso de autenticación multifactorial suele consistir en la verificación biométrica, como el escaneado de huellas dactilares, el reconocimiento facial o el escaneado del iris, o la autenticación basada en algo que se tiene, como una clave de acceso vinculada a un dispositivo. La biometría se basa en características físicas únicas que son extremadamente difíciles de replicar o falsificar. Al exigir una verificación biométrica además del nombre de usuario, la contraseña y el token, la AMF garantiza que la persona que intenta acceder a la cuenta es realmente el usuario autorizado. Este paso es especialmente valioso en entornos móviles, donde muchos dispositivos están equipados con tecnología de reconocimiento facial o de huellas dactilares. La implantación de la autenticación biométrica no sólo mejora la seguridad, sino que también proporciona una experiencia fluida y fácil de usar, ya que los usuarios pueden verificar su identidad de forma rápida y sencilla sin necesidad de recordar códigos complejos.

Las claves de acceso vinculadas a dispositivos y otros autenticadores o tokens de hardware también ofrecen una mayor seguridad. Las claves vinculadas a dispositivos suelen alojarse en dispositivos específicos de "claves de seguridad", con pares de claves generados y almacenados en un único dispositivo. Además, el propio material de la clave nunca sale de ese dispositivo, lo que hace que el flujo de autenticación sea más seguro.

Un método de autenticación multifactor suele clasificarse en una de estas tres categorías:

1. Algo que sabe: PIN, contraseña o respuesta a una pregunta de seguridad.

Las contraseñas y los PIN son ejemplos de factores de conocimiento. Son secretos conocidos por el usuario y sirven como primera línea de defensa. Como parte de la AMF, anclan la seguridad en información que se supone memorizada por el usuario e inaccesible para otros.

2. Algo que usted tiene -OTP, token, dispositivo de confianza, tarjeta inteligente o tarjeta de identificación, claves de acceso vinculadas a dispositivos

La propiedad de dispositivos físicos, como fichas de hardware, claves de acceso vinculadas a dispositivos o teléfonos móviles, constituye un factor de posesión. Estos objetos suelen contener claves criptográficas o pueden recibir códigos de verificación, lo que añade una barrera adicional al acceso no autorizado. Con los factores de posesión, el mero conocimiento de una contraseña es insuficiente; el acceso requiere algo que el usuario posea físicamente.

3. Algo que eres-cara, huella dactilar, escáner de retina u otro biométrico

Los factores de adherencia están relacionados con las características biométricas de un individuo. Algunos ejemplos son las huellas dactilares, el reconocimiento facial, los patrones de voz e incluso los escáneres de retina. Estos factores aprovechan la singularidad de los rasgos biológicos humanos, lo que supone un obstáculo considerable para los posibles intrusos.

Cualquiera de los siguientes métodos se puede utilizar además de una contraseña para lograr la autenticación multifactor.

- Biometría: forma de autenticación que se basa en el reconocimiento biométrico por parte de un dispositivo o una aplicación, como la huella dactilar, los rasgos faciales o la retina o el iris del ojo.

- Push to approve: una notificación en el dispositivo de alguien que pide al usuario que apruebe una solicitud de acceso tocando la pantalla de su dispositivo.

- Contraseña de un solo uso (OTP): conjunto de caracteres generado automáticamente que autentica a un usuario sólo para una sesión de inicio de sesión o transacción.

- Ficha de hardware un dispositivo pequeño y portátil generador de OTP, a veces denominado llavero como el Clave RSA iShield serie 2 o el autenticador de hardware RSA DS100

- Ficha de software o tokens blandos o autenticadores de software: un token que existe como una aplicación de software en un smartphone u otro dispositivo en lugar de como un token físico, como la aplicación Authenticator de RSA disponible en iOS y Android.

Mejorar la seguridad

La autenticación multifactor mejora la seguridad. Al fin y al cabo, cuando sólo hay un mecanismo que protege un punto de acceso, como una contraseña, lo único que tiene que hacer un malhechor para entrar es encontrar la forma de adivinar o robar esa contraseña. Esta es la razón por la que la mayoría de las violaciones de datos comienzan con credenciales comprometidas o phishing, que conduce a credenciales comprometidas.

Pero si la entrada también requiere un segundo (o incluso un segundo y un tercer) factor de autenticación, eso hace que sea mucho más difícil entrar, especialmente si el requisito es algo más difícil de adivinar o robar, como una característica biométrica.

MFA también mejora la madurez de Zero Trust de una organización y detiene el phishing con autenticación resistente al phishing.

Habilitación de iniciativas digitales.

Cada vez hay más organizaciones deseosas de implantar un personal a distancia Hoy en día, cada vez más consumidores optan por comprar en línea en lugar de en las tiendas, y cada vez más organizaciones trasladan aplicaciones y otros recursos a la nube, La autenticación multifactor es un potente facilitador. Proteger los recursos de las organizaciones y del comercio electrónico es un reto en la era digital, y la autenticación multifactor puede ser muy valiosa para ayudar a mantener seguras las interacciones y transacciones en línea.

En el proceso de crear un entorno de acceso más seguro, es posible crear uno menos cómodo, y eso puede ser un inconveniente. (Esto es especialmente cierto cuando confianza cero, que trata todo como una amenaza potencial, incluida la red y cualquier aplicación o servicio que se ejecute en ella, sigue ganando adeptos como base para un acceso seguro). Ningún empleado quiere perder tiempo cada día enfrentándose a múltiples obstáculos para conectarse y acceder a los recursos, y ningún consumidor con prisa por hacer unas compras o realizar operaciones bancarias quiere verse entorpecido por múltiples requisitos de autenticación. La clave está en equilibrar seguridad y comodidad para que el acceso sea seguro, pero los requisitos de acceso no sean tan onerosos como para crear molestias indebidas a quienes lo necesitan legítimamente.

Una forma de lograr un equilibrio entre seguridad y comodidad es aumentar o reducir los requisitos de autenticación en función de lo que esté en juego, es decir, del riesgo asociado a una solicitud de acceso. Esto es lo que se entiende por autenticación basada en el riesgo. El riesgo puede residir en a qué se accede, quién solicita el acceso o ambas cosas.

- Riesgo planteado por lo que se está accediendo: Por ejemplo, si alguien solicita acceso digital a una cuenta bancaria, ¿es para iniciar una transferencia de fondos o sólo para comprobar el estado de una transferencia ya iniciada? O si alguien interactúa con un sitio web o una aplicación de compras en línea, ¿es para pedir algo o sólo para comprobar el estado de entrega de un pedido existente? Un nombre de usuario y una contraseña pueden bastar para esto último, pero la autenticación multifactor tiene sentido cuando hay un activo de gran valor en riesgo.

- Riesgo planteado por quién solicita el acceso: Cuando un empleado o contratista remoto solicita acceso a la red corporativa desde la misma ciudad día tras día, utilizando siempre el mismo portátil, hay pocas razones para sospechar que no se trata de esa persona. Pero, ¿qué ocurre cuando una solicitud de Mary, de Minneapolis, llega de repente una mañana desde Moscú? El riesgo potencial (¿es realmente ella?) justifica una solicitud de autenticación adicional.

La autenticación multifactor evoluciona continuamente para proporcionar un acceso más seguro para las organizaciones y menos incómodo para los usuarios. La biometría es un buen ejemplo de esta idea. Es a la vez más segura, porque es difícil robar una huella dactilar o la cara, y más cómoda, porque el usuario no tiene que recordar nada (como una contraseña) ni hacer ningún otro esfuerzo importante. Estos son algunos de los avances que configuran la autenticación multifactor en la actualidad.

- Inteligencia artificial (IA) y aprendizaje automático (AM)-La IA y el ML pueden utilizarse para reconocer comportamientos que indiquen si una determinada solicitud de acceso es "normal" y, por tanto, no requiere autenticación adicional (o, por el contrario, para reconocer comportamientos anómalos que sí la justifiquen).

- Fast Identity Online (FIDO): la autenticación FIDO se basa en un conjunto de normas abiertas y gratuitas de la FIDO Alliance. Permite sustituir los inicios de sesión con contraseña por experiencias de inicio de sesión seguras y rápidas en sitios web y aplicaciones.

- Autenticación sin contraseña-En lugar de utilizar una contraseña como método principal de verificación de la identidad y complementarla con otros métodos distintos de la contraseña, la autenticación sin contraseña elimina las contraseñas como forma de autenticación.

Tenga la seguridad de que la autenticación multifactor seguirá cambiando y mejorando en la búsqueda de formas en que las personas puedan demostrar que son quienes dicen ser, de forma fiable y sin pasar por el aro.

Pruebe Solución de autenticación multifactor (AMF) en la nube ID Plus-uno de los productos más seguros del mercado y el MFA más implantado del mundo. Descubra por qué: regístrese en nuestra prueba gratuita de 45 días.