L'AMF est l'acronyme de l'authentification multifactorielle, et comme son nom l'indique, l'authentification multifactorielle (MFA) est l'utilisation de plusieurs facteurs pour confirmer l'identité d'une personne qui demande l'accès à une application, un site web ou une autre ressource. L'authentification multifactorielle est la différence entre, par exemple, la saisie d'un mot de passe pour obtenir l'accès et la saisie d'un mot de passe plus un mot de passe à usage unique (OTP), ou un mot de passe plus la réponse à une question de sécurité.

En exigeant des personnes qu'elles confirment leur identité de plusieurs façons, l'authentification multifactorielle offre une plus grande assurance qu'elles sont bien celles qu'elles prétendent être, ce qui réduit le risque d'accès non autorisé à des données sensibles. Après tout, c'est une chose de saisir un mot de passe volé pour obtenir un accès ; c'en est une autre de saisir un mot de passe volé et de devoir ensuite saisir un OTP qui a été envoyé par SMS sur le smartphone de l'utilisateur légitime.

Toute combinaison de deux facteurs ou plus est considérée comme une authentification multifactorielle. L'utilisation de deux facteurs seulement peut également être qualifiée d'authentification à deux facteurs.

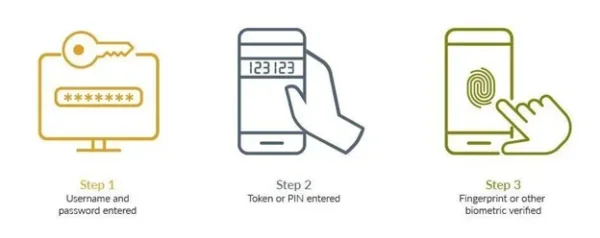

Première étape - Saisie du nom d'utilisateur et du mot de passe

La première étape du processus d'authentification multifactorielle consiste généralement pour l'utilisateur à saisir son nom d'utilisateur et son mot de passe. Cette méthode traditionnelle d'authentification constitue souvent la première ligne de défense contre les accès non autorisés. Les utilisateurs sont invités à fournir leurs informations d'identification sur une page de connexion sécurisée. Cependant, se fier uniquement à un nom d'utilisateur et à un mot de passe peut s'avérer inadéquat en raison de diverses menaces, telles que les attaques par hameçonnage, l'ingénierie sociale, les attaques de type "adversary-in-the-middle" ou les violations de données de tiers qui ont mis les informations d'identification des utilisateurs à la disposition d'acteurs menaçants.

Par conséquent, qu'il s'agisse de compléter le processus traditionnel d'AMF ou d'aller au-delà des mots de passe, des méthodes de vérification supplémentaires sont nécessaires pour améliorer la posture de sécurité d'une organisation.

Étape 2 - Saisie du jeton ou du code PIN

Après avoir saisi avec succès leur nom d'utilisateur et leur mot de passe, la plupart des processus d'AMF demandent aux utilisateurs de saisir un numéro d'identification personnel (PIN) temporaire ou un code de passe à usage unique (OTP). La caractéristique principale de cette étape est que le jeton est sensible au temps et change souvent à intervalles réguliers. Cela signifie que même si un acteur malveillant a obtenu le mot de passe d'un utilisateur, il devra toujours avoir accès au jeton pour terminer le processus de connexion. Cette exigence de double vérification renforce considérablement la sécurité du compte de l'utilisateur, ce qui rend l'accès beaucoup plus difficile pour les intrus.

Bien que l'utilisation de l'OTP comme deuxième facteur soit beaucoup plus sûre que l'utilisation d'un simple mot de passe, elle n'est pas aussi sûre que d'autres protocoles. En outre, la manière dont les organisations partagent les OTP est également un facteur important pour déterminer la sécurité globale du processus d'authentification, les SMS et les courriels étant généralement considérés comme offrant une sécurité globale plus faible.

Troisième étape - Vérification des empreintes digitales ou d'autres données biométriques

La dernière étape du processus d'authentification multifactorielle implique souvent une vérification biométrique, telle qu'un balayage des empreintes digitales, une reconnaissance faciale ou un balayage de l'iris, ou une authentification basée sur quelque chose que vous possédez, telle qu'une clé de sécurité liée à un appareil. La biométrie repose sur des caractéristiques physiques uniques qui sont extrêmement difficiles à reproduire ou à falsifier. En exigeant une vérification biométrique en plus du nom d'utilisateur, du mot de passe et du jeton, l'AMF garantit que la personne qui tente d'accéder au compte est bien l'utilisateur autorisé. Cette étape est particulièrement utile dans les environnements mobiles, où de nombreux appareils sont équipés d'une technologie de reconnaissance faciale ou d'empreintes digitales. La mise en œuvre de l'authentification biométrique permet non seulement de renforcer la sécurité, mais aussi d'offrir une expérience transparente et conviviale, car les utilisateurs peuvent rapidement et facilement vérifier leur identité sans avoir à se souvenir de codes complexes.

Les clés de sécurité liées à l'appareil et d'autres authentificateurs matériels ou jetons matériels offrent également une sécurité renforcée. Les passkeys liés à un appareil sont généralement hébergés sur des dispositifs de "clés de sécurité" spécifiques, les paires de clés étant générées et stockées sur un seul appareil. De plus, la clé elle-même ne quitte jamais ce dispositif, ce qui rend le flux d'authentification plus sûr.

Une méthode d'authentification multifactorielle est généralement classée dans l'une des trois catégories suivantes :

1. Quelque chose que vous connaissez - NIP, mot de passe ou réponse à une question de sécurité

Les mots de passe et les codes PIN sont des exemples de facteurs de connaissance. Il s'agit de secrets connus de l'utilisateur et qui constituent la première ligne de défense. Dans le cadre de l'AMF, ils ancrent la sécurité dans des informations qui sont supposées être mémorisées par l'utilisateur et inaccessibles à d'autres.

2. Quelque chose que vous possédez -OTP, jeton, dispositif de confiance, carte à puce ou badge, passkeys liés à un dispositif

La possession de dispositifs physiques, tels que des jetons matériels, des passe-partout liés à un dispositif ou des téléphones mobiles, constitue un facteur de possession. Ces objets contiennent souvent des clés cryptographiques ou sont capables de recevoir des codes de vérification, ce qui ajoute une barrière supplémentaire à l'accès non autorisé. Avec les facteurs de possession, la simple connaissance d'un mot de passe ne suffit pas ; l'accès nécessite un objet que l'utilisateur détient physiquement.

3. Ce que vous êtes - visage, empreintes digitales, scan rétinien ou autres données biométriques

Les facteurs d'inhérence sont liés aux caractéristiques biométriques d'un individu. Les exemples incluent les empreintes digitales, la reconnaissance faciale, les modèles vocaux et même les scans rétiniens. Ces facteurs exploitent le caractère unique des caractéristiques biologiques humaines, ce qui constitue un obstacle de taille pour les intrus potentiels.

L'une des méthodes suivantes peut être utilisée en plus du mot de passe pour obtenir une authentification multifactorielle.

- Biométrie : forme d'authentification reposant sur la reconnaissance par un dispositif ou une application d'un élément biométrique, tel que l'empreinte digitale, les traits du visage, la rétine ou l'iris de l'œil.

- Pousser pour approuver - notification sur l'appareil de quelqu'un qui demande à l'utilisateur d'approuver une demande d'accès en appuyant sur l'écran de son appareil.

- Mot de passe à usage unique (OTP) - un ensemble de caractères générés automatiquement qui authentifie un utilisateur pour une seule session de connexion ou une seule transaction.

- Jeton matériel ou hard tokens ou device-bound passkeys - un petit dispositif portable générant des OTP, parfois appelé porte-clés comme le RSA iShield Key 2 series ou l'authentificateur matériel RSA DS100

- Jeton logiciel ou soft tokens ou authentificateurs logiciels - un token qui existe sous la forme d'une application logicielle sur un smartphone ou un autre appareil plutôt que sous la forme d'un token physique, comme l'Authenticator App de RSA disponible sur iOS et Android.

Améliorer la sécurité

L'authentification multifactorielle améliore la sécurité. Après tout, lorsqu'un seul mécanisme protège un point d'accès, tel qu'un mot de passe, la seule chose qu'un acteur malveillant doit faire pour entrer est de trouver un moyen de deviner ou de voler ce mot de passe. C'est la raison pour laquelle la majorité des violations de données commencent par des informations d'identification compromises ou par du phishing, qui conduit à des informations d'identification compromises.

Mais si l'entrée nécessite un deuxième (ou même un deuxième et un troisième) facteur d'authentification, il est d'autant plus difficile d'entrer, surtout si l'on exige quelque chose de plus difficile à deviner ou à voler, comme une caractéristique biométrique.

Le MFA améliore également la maturité Zero Trust d'une organisation et met fin au phishing grâce à une authentification résistante à l'hameçonnage.

Favoriser les initiatives numériques.

De plus en plus d'organisations sont désireuses de déployer un travail à distance Aujourd'hui, de plus en plus de consommateurs optent pour acheter en ligne plutôt que dans les magasins, et de plus en plus d'organisations déplacent leurs applications et autres ressources vers les sites web de l'UE. le nuage, L'authentification multifactorielle est un outil puissant. La sécurisation des ressources des organisations et du commerce électronique est un défi à l'ère numérique, et l'authentification multifactorielle peut s'avérer inestimable pour aider à sécuriser les interactions et les transactions en ligne.

En créant un environnement d'accès plus sûr, il est possible d'en créer un moins pratique, ce qui peut être un inconvénient. (Cela est d'autant plus vrai que les confiance zéro, qui traite tout comme une menace potentielle, y compris le réseau et toutes les applications ou services fonctionnant sur le réseau, continue de gagner du terrain en tant que fondement de l'accès sécurisé). Aucun employé ne souhaite passer plus de temps chaque jour à gérer les multiples obstacles à la connexion et à l'accès aux ressources, et aucun consommateur pressé de faire ses courses ou ses opérations bancaires ne souhaite être dérouté par de multiples exigences d'authentification. L'essentiel est de trouver un équilibre entre sécurité et commodité, de sorte que l'accès soit sécurisé, mais que les conditions d'accès ne soient pas trop onéreuses au point de gêner indûment les personnes qui en ont légitimement besoin.

L'un des moyens de trouver un équilibre entre la sécurité et la commodité consiste à renforcer ou à réduire les exigences d'authentification en fonction de l'enjeu, c'est-à-dire du risque associé à une demande d'accès. C'est ce que l'on entend par l'authentification basée sur le risque. Le risque peut être lié à l'objet de l'accès, à la personne qui demande l'accès ou aux deux.

- Risque lié à l'objet de l'accès : Par exemple, si quelqu'un demande un accès numérique à un compte bancaire, est-ce pour initier un transfert de fonds ou simplement pour vérifier l'état d'un transfert qui a déjà été initié ? Ou si quelqu'un interagit avec un site web ou une application d'achat en ligne, est-ce pour commander quelque chose ou simplement pour vérifier l'état de la livraison d'une commande existante ? Un nom d'utilisateur et un mot de passe peuvent suffire dans ce dernier cas, mais l'authentification multifactorielle prend tout son sens lorsqu'un actif de grande valeur est menacé.

- Risque posé par la personne qui demande l'accès : Lorsqu'un employé ou un contractant à distance demande l'accès au réseau de l'entreprise depuis la même ville jour après jour, en utilisant toujours le même ordinateur portable, il y a peu de raisons de soupçonner qu'il ne s'agit pas de cette personne. Mais que se passe-t-il lorsqu'une demande émanant de Mary, à Minneapolis, arrive soudainement de Moscou un matin ? Le risque potentiel (s'agit-il vraiment d'elle ?) justifie une demande d'authentification supplémentaire.

L'authentification multifactorielle évolue en permanence pour offrir un accès à la fois plus sûr pour les organisations et moins gênant pour les utilisateurs. La biométrie est un excellent exemple de cette idée. Elle est à la fois plus sûre, car il est difficile de voler une empreinte digitale ou un visage, et plus pratique, car l'utilisateur n'a pas à se souvenir de quoi que ce soit (comme un mot de passe) ou à faire d'autres efforts importants. Voici quelques-unes des avancées qui façonnent aujourd'hui l'authentification multifactorielle.

- Intelligence artificielle (IA) et apprentissage machine (ML)-L'IA et la ML peuvent être utilisées pour reconnaître les comportements qui indiquent si une demande d'accès donnée est "normale" et ne nécessite donc pas d'authentification supplémentaire (ou, à l'inverse, pour reconnaître un comportement anormal qui le justifie).

- Fast Identity Online (FIDO) - L'authentification FIDO est basée sur un ensemble de normes libres et ouvertes de l'Alliance FIDO. Elle permet de remplacer les connexions par mot de passe par des expériences de connexion sûres et rapides sur les sites web et les applications.

- Authentification sans mot de passe-Plutôt que d'utiliser un mot de passe comme principale méthode de vérification de l'identité et de la compléter par d'autres méthodes sans mot de passe, l'authentification sans mot de passe élimine les mots de passe en tant que forme d'authentification.

Soyez assurés que l'authentification multifactorielle continuera d'évoluer et de s'améliorer dans le cadre de la recherche de moyens permettant aux personnes de prouver qu'elles sont bien celles qu'elles prétendent être, de manière fiable et sans passer par toutes sortes d'étapes.

Essayer Solution d'authentification multifactorielle (MFA) dans le nuage ID Plus-l'un des produits les plus sûrs du marché et le système de gestion des accès à Internet le plus déployé au monde. Découvrez pourquoi : inscrivez-vous à notre essai gratuit de 45 jours.