どこに行ってきたかを理解しない限り、どこに行こうとしているかはわからない。IDおよびアクセス管理(IAM)については特にそうだ。今日、ユーザーを認証し管理する方法を形作った勢力を振り返ると、いくつかの重要な傾向が浮かび上がってくる:

- テクノロジーが拡大し、より多くのユーザーがログオンするようになると、ログインIDや「ID」の数は指数関数的に増加した。

- ユーザーは、相互接続されたサービスに登録し、より多くのサービスを利用するようになるにつれて、摩擦のない認証を提供するアカウントを探し、それに固執するようになった。

先週、私は アイデンティバース より多くのアプリケーションとデータがクラウドに移行しています。より多くのアプリケーションとデータがクラウドに移行している。コンプライアンスリスクは増大している。境界は消滅した。そして、より多くのユーザーが、これまで以上に多くのデバイスからログインするようになっている。

アイデンティティはこれらすべてのトレンドの核心である。そして 分散型アイデンティティ また、 ボットアカウント Identiverseは、アイデンティティをさらに破壊する準備が整っており、多くの組織がアイデンティティの旅路の現在地とその方向性に疑問を抱いている瞬間に登場した。

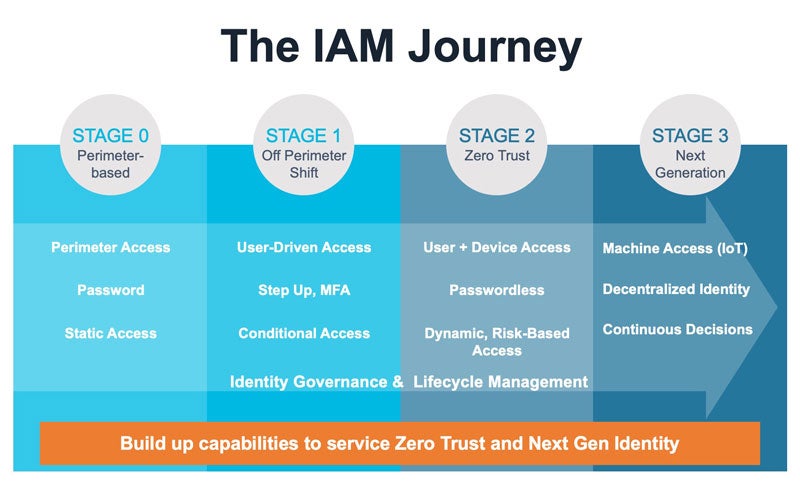

私たちは通常、IAMをこれら4つのステージを横断する旅として捉えている:

現実には、多くの組織がネットワーク境界の管理、あるいは境界外への移行にまだ着手していない。

ステージ0とステージ1のIAMは、ユーザーがオフィスや特定の場所に行って企業ネットワークにサインインするときに最もうまく機能する傾向があった。ステージ0とステージ1のIAMは、ユーザーがオフィスや特定の場所に行って企業ネットワークにサインインする場合に最も機能する傾向があった。これらのIAMは、ユーザーが記憶し管理しなければならない個別のパスワードの付与に依存しており、通常はIT部門が管理していた。一部の組織では、ステージ1に移行し、VPNを使用して社外やリモートの従業員を管理している。

多くの場合、IAMはユーザーが境界の内側に入れるかどうかを確認するパスワードを中心に設計されてきた。今日、それは2つの理由から根本的に時代遅れの考え方だ:

- まず、パスワードだけに頼っているのであれば、それは脆弱性の上に成り立っていることになる。.平均的な人は 100のパスワード. 80%のハッキング被害 パスワードは安全であることに加え、コストもかかる。ITヘルプデスクのコストの50%はパスワードの再設定に割り当てられており、その額は次のようなものだ。 $1百万ドル パスワードのリセットのためだけの人材派遣。

- 第二に、境界線は消滅した。では、なぜ境界線を守ることだけに集中するのか? コロナウイルスは遠隔地での作業を引き起こした ほぼ3倍.多くのユーザーを受け入れる単一の境界ネットワークではなく、私たちは今、次のようなネットワークを持っている。 幾つも ユーザーとそのデバイスの境界線。すべての従業員が1つの支社になったのだ。

現在のIAMの進捗状況を把握することで、企業はどこに進みたいかを計画することができる。そのような計画は、ビジネスの優先事項に沿ったものであるべきで、多くの場合、その目標には、企業リソースの安全確保、幅広いユーザーの認証、総所有コストの管理、規制への対応などが含まれる。

最終的に、このような投資を行うことで、企業に次のような利益をもたらすことができる。 IAMのROIの向上:

- 多要素認証を導入する。 安全なオペレーション 多要素認証(MFA).現時点では、MFAは必須である。これは、バイデン政権が最近発表した、セキュリティの中核をなす原則である。 公的機関がMFAの実施を開始するための行政命令 ランサムウェアのような危険で有害なサイバー攻撃を防ぐためだ。その理由のひとつは コロニアル・パイプライン ランサムウェアのハッカーが同社のネットワークに侵入できたのは、MFAで保護されていなかったからだ。

- パスワードレスにする。 6月、RockYou2021の流出事件により、84億ものパスワードがオンライン上に流出した。パスワードは高価で安全ではない。企業はパスワードを捨て、次のことを行うべきである。 パスワードレス.

- ハイブリッド労働力を可能にする。 IAMに関連する利点は ハイブリッド労働力 は、高度なネットワーク・トラフィックが、よりスマートな認証の決定に役立つということである: リスクベース認証 スマートIAMは、企業が「1つの支社」という新しいダイナミズムに適応できるよう支援する。スマートIAMは、リスクエンジンと機械学習を使用して、すべてのユーザーの典型的な行動をベースライン化し、個々のアクセス要求に基づいて、より簡単またはより厳しい検証要求を自動化することができます。

- アイデンティティ・ガバナンスは信頼をゼロにする。 ユーザーを認証した後は、そのユーザーができることを管理する必要があります。設定 役割ベースのアクセス制御 これは、従業員、ベンダー、パートナー、顧客がネットワーク内でできることを制限するのに役立つ。 ゼロトラスト すべてのアクセス要求に挑戦し、最小特権原則を確立するセキュリティ戦略。スマートなアイデンティティ・ガバナンスと管理(IGA)は、新しいアカウントをプロビジョニングすることもできます。 また、 孤児となったアカウントは自動的にプロビジョニング解除され、ハッカーによるレガシー認証情報の悪用を防ぐことができます。これによって、ハッカーが使用していないVPNアカウントを悪用し、次のようなアクセスを行うという大きな脆弱性が解消される。 コロニアル・パイプライン.

こうしたトレンドを先取りすることが重要なのは、次世代のアイデンティティがすでに実現しつつあるからだ。

分散型アイデンティティ これにより、自分のデータの異なる「スライス」を友人や同僚、医師と共有することができる。

RSAは、分散型IDの初期のユースケースについて、Solidおよび英国国立医療システムと協力しているが、開発中のユースケースは他にも多数ある。分散型アイデンティティは、人々が自分の情報を管理しながらインターネットを利用するための新しい方法です。

同様に 毎秒127台の新しいIoTデバイスがインターネットに接続, ボットが私たちに代わって何ができるかを考え始める必要がある。

過去30年を振り返って明らかなことは、アイデンティティは変化し続けるということだ。