アメリカの ベライゾン2024年データ侵害調査報告書 によると、情報漏えいの80%は、盗まれた認証情報が原因で発生している。そのため 61% の組織が2025年にパスワードレスを目指している。

盗まれたパスワードは本当に悪質だが、問題はそれだけではない。サイバー犯罪者は攻撃を産業化している:

- マルウェア・アズ・ア・サービス(MaaS)は、1サービスあたり4,000%急増した。 アウトザー, また、モバイル・バンキングのトラフィックは現在、デジタル・バンキング取引の85%を占めており、金融サービスは格好の標的となっている。

- AIによるアイデンティティの脅威がエスカレートしている。その中で 日本, 攻撃者は、ディープフェイクとソーシャルエンジニアリングを使用して、流暢な日本語を話す人になりすまし、ヘルプデスクを欺いて認証情報をリセットさせている。

- Darculaフィッシング・キットは、フィッシング・アズ・ア・サービス(PhaaS)の新しいテイクを提供するもので、サイバー犯罪者は「単に任意のURLをインターフェースにコピー・アンド・ペーストするだけで、プラットフォームから本格的なフィッシング・キットが吐き出される」。 ダーク・リーディング.

また、多要素認証(MFA)の導入が各分野で進んでいるにもかかわらず、攻撃の勢いは衰えていない。ガートナーのアント・アラン氏は、「MFAはますます時代遅れの考え方になっている。重要なのは、クレデンシャルを認識、肯定、およびリスク・シグナルとどのように組み合わせ、アイデンティティの主張に対する十分な信頼を提供できるかである。

MFAは攻撃を阻止するはずだった。では何が起きているのか?

最近の侵入事件は、従来のMFAだけでは攻撃者を止められないことを示している:

- MGMリゾーツは次のように報告した。 $1億ドル 攻撃者が盗んだOktaの認証情報を使ってソーシャル・エンジニアリングでMFAを突破し、ホスピタリティ史上最大級のサイバー障害を引き起こしたためだ。

- ハッカーは安全でないAPIを悪用し、認証管理システムを迂回した。 S.財務省

- 欠陥 マイクロソフト Azure MFA 認証バイパスの脆弱性により、「何百万ものアカウントが不正アクセスされる可能性がある」。 インフォセキュリティー・マガジン.

では、その答えは?現代の認証です。

現代の認証 はデフォルトでパスワードレスであり、リスクを認識し、継続的に適応する。ユーザーとアクセスの情報、コンテキスト、リスクシグナルを統合し、ログイン時だけでなく、セッション全体を通して動的にユーザーを認証します。

レガシー認証や従来のMFAとは異なり、最新の認証は、次のように定義されたゼロ・トラストの最適な成熟度を満たすように設計されている。 NIST.現代の認証は、これらの基準を満たさなければならない:

- パスワード不要の強力なセキュリティ-攻撃者が悪用する共有秘密の削除

- 継続的な身元確認-リスクシグナル、デバイスコンテキスト、行動分析を活用する

- どこでも、誰にでも使える-オンプレミス、クラウド、ハイブリッドのいずれであっても、最新の認証は、すべてのユーザー、すべてのデバイス、すべての環境を保護する必要があります。

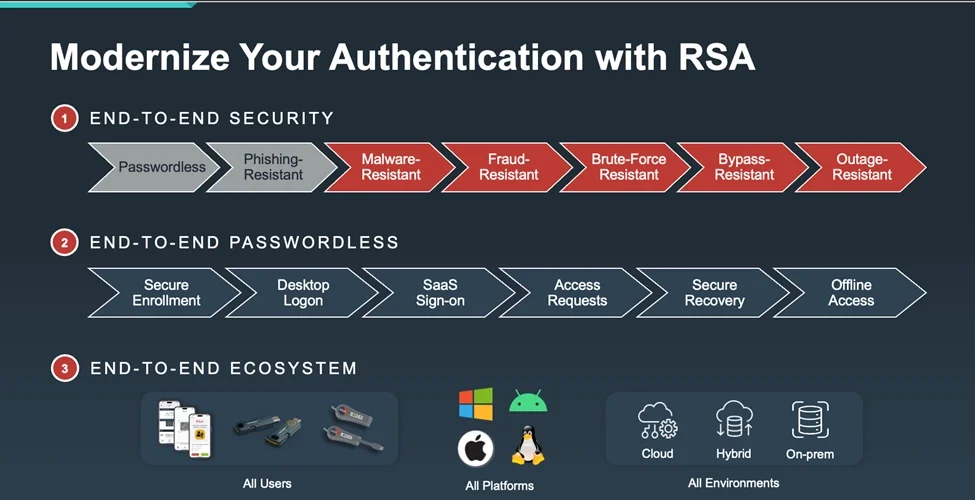

1.エンド・ツー・エンドの安全性:

フィッシングへの耐性だけでは十分ではない。最新の認証ソリューションは、マルウェア、詐欺、ブルートフォース攻撃、バイパ ス技術、および停電に対する耐性を備えていなければならない。

重要な考慮事項

- 認証方法は、セッション・ハイジャックや盗まれたセッション・トークンから保護されていますか。

- MFAプロンプトの爆撃やクレデンシャル・スタッフィングを防ぐことができるか?

- 停電が発生した場合、組織はロックアウトされてしまうのでしょうか?

2.エンド・ツー・エンドのパスワードレス

従来の MFA は依然としてパスワードに依存している。ほとんどの場合、従来の MFA は、セットアップ、クレデンシャルの回復、または ID ライフサイクルの他の段階において、依然としてパスワードベースの方法に戻っている。ユーザは、MFA チャレンジを開始するため、最初に MFA に登録するため、および必要に応じて MFA をリセットするために、最初にパスワードを入力する傾向がある。マルウェア、パスワード・スプレー、MFA 爆破などの脅威は、より深いルート・パス ワードを依然として悪用できるため、これは問題である。

パスワードレスとは、まさにこのことである。最新の認証アプローチは、パスワードを完全に排除し、次のようなものを含むべきである:

- 全ユーザーのハードウェアおよび/またはモバイル・パスキー

- サーバー、メインフレーム、ITインフラストラクチャのための最新の認証

- WindowsとmacOSへのデスクトップログオンのための複数のパスワードレスオプション

- それ以外はすべてパスワードなしのOTPフォールバック。

エンタープライズグレードのフィッシング耐性を持つパスワードレス方式を導入する組織にとって、 RSA iShield Key 2 シリーズ 連邦政府およびゼロトラスト基準を満たすように設計された、FIDO2認証のハードウェア認証を提供します。.

3.どこでも、誰にでも使える

企業は、クラウド、ハイブリッド、オンプレミスの各環境で事業を展開しています。インフラにとらわれない認証戦略は、セキュリティ・ギャップを生み出す。

質問すること

- 認証ソリューションは、すべてのプラットフォーム(Windows、macOS、Linux、モバイル、オンプレミスサーバー)で動作しますか?レガシー・アプリケーションはどうですか?

- 弾力性はあるか?重要なシナリオにおいて、ハイブリッドフェイルオーバーやオフラインアクセスをサポートできるか?

- 従業員、請負業者、特権管理者を含むすべてのユーザーに対して拡張可能か?

認証の未来は、フィッシングに強いMFAだけではない。むしろ、パスワードレスで、弾力性があり、IDライフサイクル全体にわたって安全なものです。

ミッション・クリティカルな業務を行う組織は、AI主導の脅威、ディープフェイク、クレデンシャル・バイパス技術から保護し、サードパーティが停止しても利用可能であり続け、IDライフサイクル全体を通じて認証ポリシーを維持するソリューションを必要としている。つまり、最新のパスワードレス認証が必要なのです。

認証戦略を見直す準備はできていますか?最新のエンド・ツー・エンド・アプローチを取り入れる時です。