Non scambiate l'accessibilità con la sicurezza o viceversa.

Come si fa a proteggere l'accesso alle risorse sensibili, pur rendendo l'accesso ragionevolmente facile per gli utenti che ne hanno bisogno?

L'autenticazione basata sul rischio risponde alla domanda rendendo l'accesso più facile o più difficile, a seconda del rischio che il tentativo di accesso comporta.

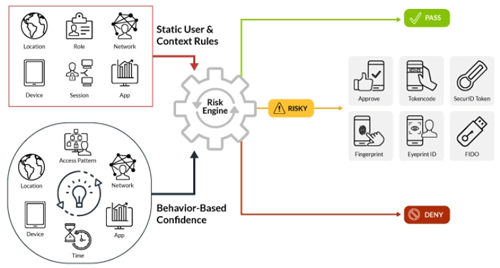

Valutazione basata sul contesto

L'autenticazione basata sul rischio di RSA utilizza tecniche e tecnologie, tra cui la raccolta di dati, la corrispondenza dei dispositivi, il rilevamento delle anomalie e l'analisi comportamentale, per determinare il contesto di un tentativo di accesso. Esamina chi richiede l'accesso, dove si trova e quale dispositivo sta utilizzando. In base al contesto, valuta il rischio di accesso.

Apprendimento automatico

Oltre a valutare il rischio che le richieste di accesso comportano, l'autenticazione basata sul rischio di RSA impara dalle sue valutazioni e applica tali conoscenze alle richieste future. Ad esempio, lo stesso utente che richiede l'accesso alla stessa risorsa dallo stesso dispositivo ogni giorno non verrà contestato. Ma se lo stesso utente richiede l'accesso su un nuovo dispositivo, verrà contestato.

Scelte di autenticazione

Quando il livello di rischio di accesso giustifica un altro fattore di autenticazione, l'autenticazione a più fattori (MFA) di RSA offre una gamma di scelte per un'autenticazione forte. In questo modo si evita che un tentativo illegittimo ottenga l'accesso senza gravare inutilmente sugli utenti legittimi.