Les Rapport 2024 de Verizon sur les enquêtes relatives aux violations de données a révélé que 80% des violations sont dues au vol d'informations d'identification. C'est pourquoi 61% des organisations envisagent de se passer de mot de passe en 2025.

Aussi mauvais que soient les mots de passe volés - et ils sont vraiment mauvais - ils ne sont pas le seul problème. Les cybercriminels ont industrialisé les attaques :

- Les logiciels malveillants en tant que service (MaaS) ont explosé de 4 0000% par an. Outseer, qui a également constaté que le trafic bancaire mobile représente désormais 85% des transactions bancaires numériques, ce qui fait des services financiers une cible de choix.

- Les menaces identitaires liées à l'IA s'intensifient. En Japon, Les attaquants ont recours à des imitations et à l'ingénierie sociale pour se faire passer pour des personnes parlant couramment le japonais et tromper les services d'assistance en leur demandant de réinitialiser les informations d'identification.

- Le kit d'hameçonnage Darcula offre une nouvelle approche de l'hameçonnage en tant que service (PhaaS) qui permet aux cybercriminels de "copier et coller simplement n'importe quelle URL dans l'interface... et la plate-forme produira un kit d'hameçonnage complet". Lecture sombre.

Et malgré l'adoption croissante de l'authentification multi-facteurs (MFA) dans tous les secteurs, les attaques ne ralentissent pas. Comme l'explique Ant Allan de Gartner, "l'AFM est une façon de penser de plus en plus dépassée. Ce qui importe, c'est la manière dont les informations d'identification peuvent être combinées avec la reconnaissance, l'affirmation et les signaux de risque afin d'assurer une confiance suffisante dans une revendication d'identité".

L'AMF était censée mettre fin aux attaques. Que se passe-t-il donc ?

Les brèches récentes montrent que l'AMF traditionnelle ne suffit pas à arrêter les attaquants :

- MGM Resorts a déclaré $100 millions en dommages et intérêts après que des attaquants ont utilisé des identifiants Okta volés pour se frayer un chemin à travers le MFA, provoquant l'une des plus grandes perturbations cybernétiques de l'histoire de l'hôtellerie.

- Les pirates ont exploité des API non sécurisées pour contourner les contrôles d'authentification au sein de l'entreprise. S. Département du Trésor.

- Une faille dans Microsoft Azure MFA a provoqué une vulnérabilité de contournement de l'authentification qui a laissé "des millions de comptes susceptibles d'être accédés sans autorisation". Magazine Infosecurity.

Quelle est donc la solution ? L'authentification moderne.

Authentification moderne est sans mot de passe par défaut, tient compte des risques et s'adapte en permanence. Il intègre les informations relatives à l'utilisateur et à l'accès, le contexte et les signaux de risque pour authentifier les utilisateurs de manière dynamique, non seulement au moment de la connexion, mais tout au long de la session.

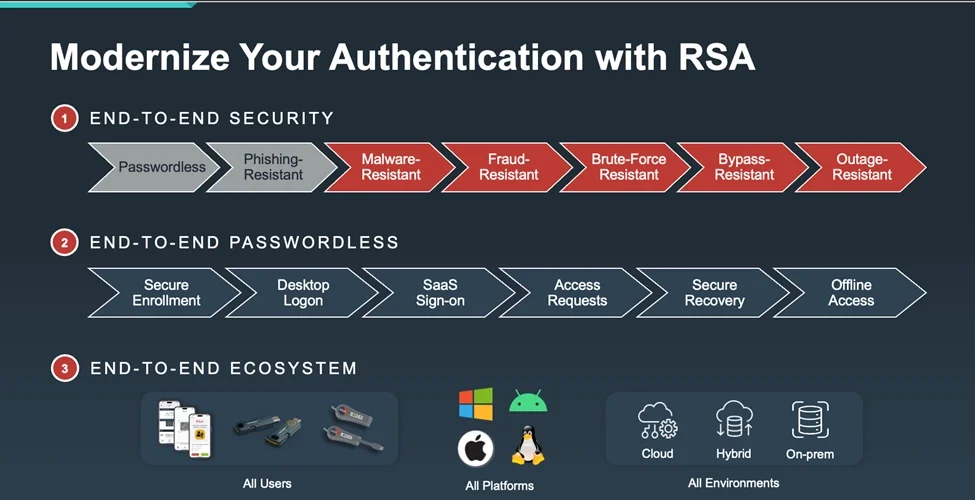

Contrairement à l'AMF traditionnelle, l'authentification moderne est conçue pour atteindre le niveau de maturité optimal de la "confiance zéro", tel qu'il est défini par NIST. L'authentification moderne doit répondre à ces critères :

- Une sécurité renforcée sans mot de passe-suppression des secrets partagés exploités par les pirates

- Validation continue de l'identité-l'exploitation des signaux de risque, du contexte de l'appareil et de l'analyse du comportement

- Fonctionne partout, pour tous-Qu'elle soit sur site, dans le nuage ou hybride, l'authentification moderne doit sécuriser tous les utilisateurs, tous les appareils et tous les environnements.

1. Sécurisé de bout en bout :

La résistance au phishing ne suffit pas. Une solution d'authentification moderne doit être résistante aux logiciels malveillants, à la fraude, aux attaques par force brute, aux techniques de contournement et aux pannes, autant d'éléments qui ont contribué aux récentes violations.

Principales considérations :

- Votre méthode d'authentification protège-t-elle contre le détournement de session et le vol de jetons de session ?

- Peut-il empêcher le bombardement d'invitations à l'AMF et le bourrage d'informations d'identification ?

- Est-il résilient en cas de panne ou votre organisation sera-t-elle bloquée ?

2. Sans mot de passe de bout en bout

L'AFM traditionnelle repose toujours sur les mots de passe : dans la plupart des cas, l'AFM traditionnelle repose toujours sur une méthode basée sur les mots de passe pour la configuration, la récupération des informations d'identification ou d'autres étapes du cycle de vie de l'identité. Les utilisateurs ont tendance à saisir d'abord des mots de passe pour lancer un défi d'AFM, pour s'inscrire à l'AFM dès le début et pour réinitialiser l'AFM si nécessaire. C'est un problème, car les menaces telles que les logiciels malveillants, les pulvérisations de mots de passe et les bombardements MFA peuvent toujours exploiter le mot de passe racine plus profond.

L'absence de mot de passe devrait signifier exactement cela. Une approche moderne de l'authentification devrait éliminer complètement les mots de passe et inclure :

- Clé matérielle et/ou mobile pour tous les utilisateurs

- Authentification moderne pour les serveurs, les ordinateurs centraux et l'infrastructure informatique

- Plusieurs options sans mot de passe pour l'ouverture de session sur le bureau de Windows et macOS

- OTP sans mot de passe pour tout le reste.

Pour les organisations qui mettent en œuvre des méthodes sans mot de passe de niveau entreprise et résistantes au phishing, le Série RSA iShield Key 2 fournit une authentification matérielle certifiée FIDO2 conçue pour répondre aux normes fédérales et Zero Trust.

3. Fonctionne partout et pour tous

Les entreprises opèrent dans des environnements en nuage, hybrides et sur site. Toute stratégie d'authentification qui n'est pas agnostique en matière d'infrastructure crée des failles de sécurité.

Questions à poser :

- Votre solution d'authentification fonctionne-t-elle sur toutes les plateformes (Windows, macOS, Linux, mobiles, serveurs sur site) ? Qu'en est-il des applications patrimoniales ?

- Est-il résilient ? Peut-il prendre en charge le basculement hybride et l'accès hors ligne dans les scénarios critiques ?

- Est-il évolutif pour tous les utilisateurs, y compris les employés, les sous-traitants et les administrateurs privilégiés ?

L'avenir de l'authentification ne se résume pas à une MFA résistante au phishing. Il s'agit plutôt d'une authentification sans mot de passe, résiliente et sécurisée tout au long du cycle de vie de l'identité.

Les organisations dont les opérations sont critiques ont besoin de solutions qui protègent contre les menaces basées sur l'IA, les deepfakes et les techniques de contournement des identifiants, qui restent disponibles malgré les pannes de tiers et qui maintiennent les politiques d'authentification tout au long du cycle de vie de l'identité. En bref, ils ont besoin d'une authentification moderne sans mot de passe.

Prêt à repenser votre stratégie d'authentification ? Il est temps d'adopter une approche moderne, de bout en bout.