Ne pas troquer l'accessibilité contre la sécurité, ou vice-versa

Comment sécuriser l'accès aux ressources sensibles tout en facilitant raisonnablement l'accès aux utilisateurs qui en ont besoin ?

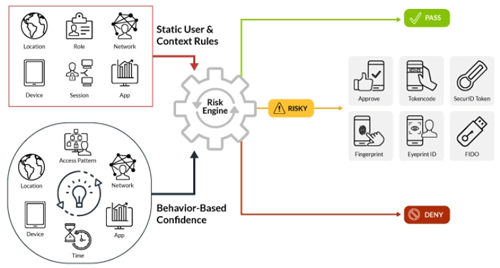

L'authentification basée sur le risque répond à cette question en rendant l'accès plus facile ou plus difficile, en fonction du risque que représente une tentative d'accès.

Évaluation contextuelle

L'authentification basée sur le risque de RSA utilise des techniques et des technologies, y compris la collecte de données, la correspondance des appareils, la détection des anomalies et l'analyse comportementale, pour déterminer le contexte d'une tentative d'accès. Elle examine qui demande l'accès, où il se trouve et quel appareil il utilise. Sur la base du contexte, il évalue ensuite le risque d'accès.

Apprentissage automatique

En plus d'évaluer le risque que posent les demandes d'accès, l'authentification basée sur le risque de RSA tire des leçons de ses évaluations et applique ces connaissances aux demandes futures. Par exemple, le même utilisateur demandant l'accès à la même ressource à partir du même appareil tous les jours ne sera pas contesté. En revanche, si le même utilisateur demande l'accès à partir d'un nouvel appareil, il fera l'objet d'une contestation.

Choix d'authentification

Lorsque le niveau de risque d'accès justifie un autre facteur d'authentification, l'authentification multifactorielle (MFA) de RSA offre une gamme de choix pour une authentification forte. Cela permet d'éviter qu'une tentative illégitime n'obtienne un accès sans imposer une charge inutilement élevée aux utilisateurs légitimes.