Non si può sapere dove si sta andando finché non si capisce dove si è stati. Questo è particolarmente vero per la gestione dell'identità e dell'accesso (IAM): se si guarda indietro alle forze che hanno plasmato il modo in cui oggi autentichiamo e gestiamo gli utenti, emergono alcune tendenze chiave:

- Con l'espansione della tecnologia e l'aumento del numero di utenti connessi, il numero di ID di accesso o "identità" è cresciuto in modo esponenziale.

- Man mano che gli utenti si iscrivono e iniziano a fare affidamento su un numero maggiore di servizi interconnessi, cercano e mantengono gli account che forniscono un'autenticazione senza attriti.

La scorsa settimana mi sono unito a Identiverso per esaminare queste tendenze e perché oggi sono più importanti che mai: un numero maggiore di applicazioni e di dati si sta spostando nel cloud. Il lavoro a distanza sta trasformando le operazioni. I rischi di conformità sono in aumento. Il perimetro è scomparso. E un numero maggiore di utenti accede da un numero maggiore di dispositivi.

L'identità è al centro di tutte queste tendenze. E con identità decentralizzata e account bot pronto a sconvolgere ulteriormente l'identità, Identiverse è arrivato in un momento in cui molte organizzazioni si stanno chiedendo a che punto sono oggi nel loro percorso di identità e dove sono dirette.

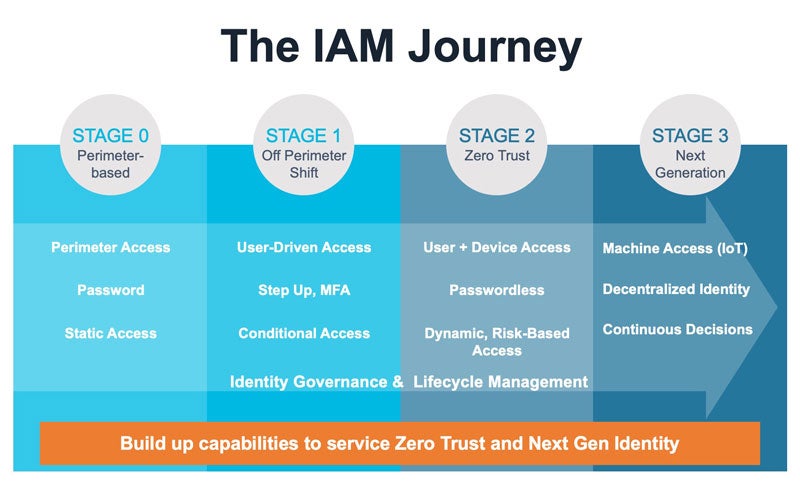

In genere consideriamo l'IAM come un viaggio attraverso queste quattro fasi:

La realtà è che molte organizzazioni sono ancora all'inizio del loro percorso di gestione di un perimetro di rete o di un passaggio all'off-perimeter.

Entrambi questi stadi rappresentano un metodo un po' obsoleto di eseguire l'IAM e probabilmente se ne possono intuire i limiti: lo stadio 0 e lo stadio 1 dell'IAM tendevano a funzionare meglio quando gli utenti si recavano in un ufficio o in un luogo specifico per accedere alla rete aziendale. Si basavano sulla concessione di password individuali che gli utenti dovevano memorizzare e gestire, in genere amministrate dal reparto IT. Alcune organizzazioni sono passate allo stadio 1, dove utilizzano le VPN per gestire i dipendenti fuori dal perimetro o in remoto.

In troppi casi, l'IAM è stato progettato sulla base di password che verificano se un utente riesce a entrare nel perimetro. Oggi questa è una nozione fondamentalmente superata per due motivi:

- In primo luogo, se ci si affida esclusivamente alle password, si sta costruendo su una vulnerabilità. La persona media ha 100 password. 80% di violazioni legate all'hacking Il problema è che le password sono state utilizzate con la forza bruta o con l'uso di credenziali smarrite o rubate. Oltre a essere insicure, le password sono anche costose: il 50% dei costi dell'help desk IT è destinato alla reimpostazione delle password, che può ammontare a oltre $1 milioni per il personale solo per aiutare il vostro team a reimpostare le password.

- In secondo luogo, il perimetro è scomparso: perché ci concentriamo solo sulla sua protezione? Il coronavirus ha causato il lavoro a distanza quasi il triplo. Invece di un'unica rete perimetrale che consente l'accesso a molti utenti, ora abbiamo molti perimetri degli utenti e dei loro dispositivi. Ogni dipendente è diventato una filiale di un'azienda.

Sapendo a che punto si trovano oggi nel percorso IAM, le organizzazioni possono pianificare la strada che vogliono percorrere. Questi piani dovrebbero essere in linea con le priorità dell'azienda, che in molti casi prevedono una combinazione di sicurezza delle risorse aziendali, autenticazione di una gamma più ampia di utenti, controllo del costo totale di proprietà e conformità alle normative.

In definitiva, l'effettuazione di questi investimenti può fornire alle imprese una maggiore ROI sul loro IAM:

- Implementare l'autenticazione a più fattori. Operazioni sicure con autenticazione a più fattori (MFA). A questo punto, l'MFA è d'obbligo: è un principio di sicurezza talmente fondamentale che l'amministrazione Biden ha recentemente pubblicato una ordine esecutivo per l'avvio dell'attuazione dell'AMF da parte delle agenzie pubbliche per prevenire attacchi informatici pericolosi e dannosi come i ransomware. Uno dei motivi per cui il Gasdotto Coloniale Il motivo per cui gli hacker del ransomware sono riusciti a violare le reti dell'azienda è che non erano protette dall'MFA.

- Passare all'assenza di password. A giugno, la fuga di notizie di RockYou2021 ha reso disponibili online 8,4 miliardi di password: si tratta della più grande raccolta di tutti i tempi, che rappresenta quasi il doppio dell'intera popolazione globale online. Le password sono costose e insicure. Le aziende dovrebbero abbandonare le password e passare a senza password.

- Abilitare una forza lavoro ibrida. L'unico vantaggio di avere un sistema IAM forza lavoro ibrida è che un alto grado di traffico di rete può informare decisioni di autenticazione più intelligenti: autenticazione basata sul rischio aiuta le organizzazioni ad adattarsi alla nuova dinamica della "filiale unica". Smart IAM utilizza un motore di rischio e l'apprendimento automatico per definire il comportamento tipico di ogni utente e può automatizzare le richieste di verifica più facili o più difficili in base alle richieste di accesso individuali.

- La governance dell'identità porta a zero fiducia. Dopo l'autenticazione di un utente, è necessario stabilire cosa può fare. Impostazione controllo degli accessi basato sui ruoli può aiutare le organizzazioni a limitare ciò che dipendenti, venditori, partner e clienti possono fare all'interno di una rete; inoltre fa avanzare fiducia zero strategie di sicurezza che mettono in discussione ogni richiesta di accesso e stabiliscono principi di minimo privilegio. La governance e l'amministrazione intelligente delle identità (IGA) possono anche fornire nuovi account. e de-provisionare automaticamente gli account orfani, contribuendo a impedire agli hacker di sfruttare le credenziali precedenti. In questo modo si elimina un'importante vulnerabilità: gli hacker hanno cooptato un account VPN inutilizzato per accedere a un account VPN. Gasdotto Coloniale.

Anticipare queste tendenze è importante perché la prossima generazione di identità è già in lavorazione.

Identità decentralizzata permetterà agli utenti di controllare chi vede le loro informazioni e quali segmenti delle loro informazioni condividono con determinati gruppi: mi permetterà di condividere diverse "fette" dei miei dati con i miei amici, colleghi o medici.

RSA sta lavorando con Solid e con il sistema sanitario nazionale del Regno Unito su un primo caso d'uso dell'identità decentralizzata, ma ce ne sono molti altri in fase di sviluppo. L'identità decentralizzata rappresenta un nuovo modo per le persone di utilizzare Internet mantenendo il controllo delle proprie informazioni.

Allo stesso modo, con 127 nuovi dispositivi IoT si collegano a Internet ogni secondo, Dobbiamo iniziare a pensare a ciò che i bot possono fare per nostro conto.

Una cosa chiara, guardando indietro agli ultimi trent'anni, è che l'identità continuerà a cambiare e noi dovremo cambiare con lei.