The Laporan Investigasi Pelanggaran Data Verizon 2024 menemukan bahwa 80% pelanggaran terjadi karena kredensial yang dicuri. Itu sebabnya 61% organisasi ingin menjadi tanpa kata sandi pada tahun 2025.

Seburuk-buruknya kata sandi yang dicuri - dan memang sangat buruk - kata sandi bukanlah satu-satunya masalah. Penjahat siber telah mengindustrialisasi serangan:

- Malware-as-a-Service (MaaS) telah meroket sebesar 4.000%, per Outseer, yang juga menemukan bahwa trafik mobile banking kini menyumbang 85% transaksi perbankan digital, menjadikan layanan keuangan sebagai target utama.

- Ancaman identitas yang digerakkan oleh AI semakin meningkat. Dalam Jepang, penyerang menggunakan deepfakes dan rekayasa sosial untuk meniru penutur bahasa Jepang yang fasih dan menipu meja bantuan untuk mengatur ulang kredensial.

- Kit phishing Darcula menawarkan versi baru dari phishing-as-a-service (PhaaS) yang memungkinkan penjahat siber untuk "cukup menyalin dan menempelkan URL apa pun ke dalam antarmuka ... dan platform ini akan memuntahkan kit phishing yang sudah jadi," menurut Membaca Gelap.

Dan meskipun adopsi otentikasi multi-faktor (MFA) meningkat di seluruh sektor, serangan tidak melambat. Seperti yang dikatakan oleh Ant Allan dari Gartner, "MFA adalah cara berpikir yang semakin ketinggalan zaman. Yang penting adalah bagaimana kredensial dapat digabungkan dengan pengakuan, penegasan, dan sinyal risiko untuk memberikan kepercayaan yang cukup pada klaim identitas."

MFA seharusnya menghentikan serangan. Jadi apa yang terjadi?

Pelanggaran baru-baru ini menunjukkan bahwa MFA tradisional saja tidak dapat menghentikan para penyerang:

- MGM Resorts melaporkan $100 juta dalam kerusakan setelah penyerang menggunakan kredensial Okta yang dicuri untuk merekayasa sosial melewati MFA, menyebabkan salah satu gangguan siber terbesar dalam sejarah perhotelan.

- Peretas mengeksploitasi API yang tidak aman untuk mem-bypass kontrol otentikasi di S. Departemen Keuangan.

- Cacat dalam Microsoft Azure MFA menyebabkan kerentanan bypass otentikasi yang menyebabkan "jutaan akun rentan terhadap akses tidak sah," per Majalah Infosecurity.

Jadi, apa jawabannya? Otentikasi modern.

Otentikasi modern secara default tidak menggunakan kata sandi, sadar risiko, dan terus beradaptasi. Sistem ini mengintegrasikan informasi pengguna dan akses, konteks, dan sinyal risiko untuk mengautentikasi pengguna secara dinamis-tidak hanya pada saat login, tetapi juga di seluruh sesi.

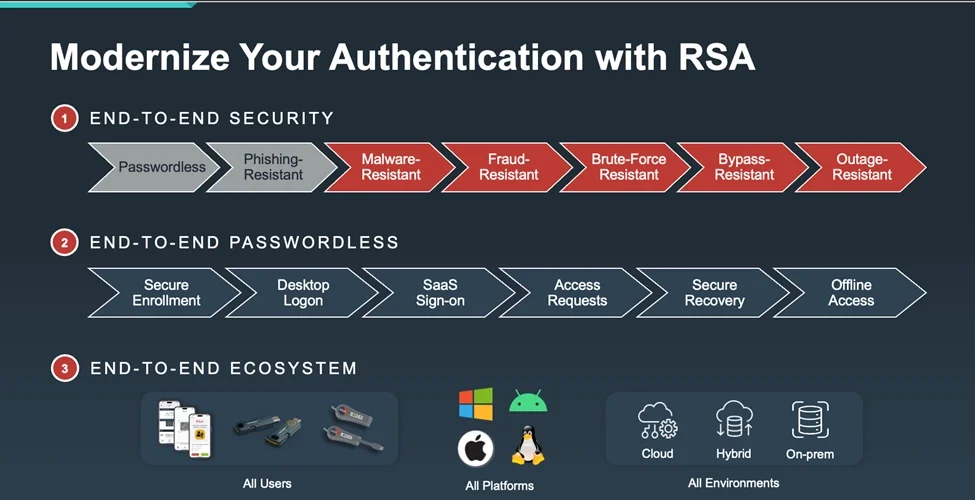

Tidak seperti MFA lawas dan tradisional, otentikasi modern dirancang untuk memenuhi tingkat kematangan optimal dari Zero Trust seperti yang didefinisikan oleh NIST. Autentikasi modern harus memenuhi kriteria ini:

- Keamanan yang lebih kuat tanpa kata sandi-Menghapus rahasia bersama yang dieksploitasi oleh penyerang

- Validasi identitas berkelanjutan-Memanfaatkan sinyal risiko, konteks perangkat, dan analisis perilaku

- Bekerja di mana saja, untuk semua orang-baik di lokasi, cloud, atau hibrida, otentikasi modern harus mengamankan semua pengguna, semua perangkat, dan semua lingkungan

1. Aman dari ujung ke ujung:

Ketahanan terhadap phishing saja tidak cukup. Solusi autentikasi modern harus tahan terhadap malware, penipuan, serangan brute-force, teknik pintas, dan pemadaman listrik, yang semuanya berkontribusi pada pembobolan baru-baru ini.

Pertimbangan utama:

- Apakah metode autentikasi Anda melindungi dari pembajakan sesi dan token sesi yang dicuri?

- Dapatkah ini mencegah pengeboman cepat MFA dan pengisian kredensial?

- Apakah ini tangguh jika terjadi pemadaman-atau apakah organisasi Anda akan terkunci?

2. Tanpa Kata Sandi dari Ujung ke Ujung

MFA tradisional masih mengandalkan kata sandi: dalam banyak kasus, MFA tradisional masih menggunakan metode berbasis kata sandi untuk penyiapan, pemulihan kredensial, atau tahap lain dalam siklus hidup identitas. Pengguna cenderung memasukkan kata sandi terlebih dahulu untuk memulai tantangan MFA, mendaftar MFA di awal, dan mengatur ulang MFA jika diperlukan. Ini adalah masalah, karena ancaman seperti malware, semprotan kata sandi, dan pengeboman MFA masih bisa mengeksploitasi kata sandi yang lebih dalam, kata sandi root.

Tanpa kata sandi seharusnya benar-benar berarti seperti itu. Pendekatan autentikasi modern seharusnya menghilangkan kata sandi sepenuhnya dan harus menyertakan:

- Perangkat keras dan/atau kunci sandi seluler untuk semua pengguna

- Auth modern untuk server, mainframe, dan infrastruktur TI

- Beberapa opsi tanpa kata sandi untuk masuk desktop ke Windows dan macOS

- OTP tanpa kata sandi untuk yang lainnya.

Bagi organisasi yang menerapkan metode tanpa kata sandi yang tahan phishing dan berstandar perusahaan, Seri RSA iShield Key 2 Menyediakan perangkat keras otentikasi yang bersertifikat FIDO2, dirancang untuk memenuhi standar federal dan Zero Trust.

3. Dapat digunakan di mana saja dan untuk semua orang

Perusahaan beroperasi di seluruh lingkungan cloud, hybrid, dan lokal. Strategi autentikasi apa pun yang tidak bersifat infrastruktur-agnostik akan menciptakan celah keamanan.

Pertanyaan untuk diajukan:

- Apakah solusi autentikasi Anda berfungsi di semua platform (Windows, macOS, Linux, seluler, server lokal)? Bagaimana dengan aplikasi lama?

- Apakah ini tangguh? Dapatkah ia mendukung failover hibrida dan akses offline dalam skenario kritis?

- Apakah ini dapat digunakan oleh semua pengguna, termasuk karyawan, kontraktor, dan admin yang memiliki hak istimewa?

Masa depan autentikasi bukan hanya MFA yang tahan phishing. Melainkan juga tanpa kata sandi, tangguh, dan aman di seluruh siklus identitas.

Organisasi dengan operasi yang sangat penting membutuhkan solusi yang melindungi dari ancaman yang digerakkan oleh AI, deepfakes, dan teknik bypass kredensial, tetap tersedia meskipun ada pemadaman pihak ketiga, dan mempertahankan kebijakan otentikasi di seluruh siklus hidup identitas. Singkatnya, mereka membutuhkan autentikasi tanpa kata sandi yang modern.

Siap untuk memikirkan kembali strategi autentikasi Anda? Saatnya untuk menggunakan pendekatan modern dan menyeluruh.