No sabrá adónde va hasta que no sepa dónde ha estado. Esto es especialmente cierto en el caso de la gestión de identidades y accesos (IAM): cuando se echa la vista atrás y se observan las fuerzas que han dado forma a la autenticación y gestión de usuarios en la actualidad, surgen algunas tendencias clave:

- A medida que la tecnología se expandía y más usuarios se conectaban, el número de identificadores o "identidades" crecía exponencialmente.

- A medida que los usuarios se inscribían en servicios más interconectados -y empezaban a depender de ellos-, buscaban y se quedaban con cuentas que ofrecieran una autenticación sin fricciones.

La semana pasada, me uní a Identiverse para repasar esas tendencias y por qué hoy son más importantes que nunca: cada vez más aplicaciones y datos se trasladan a la nube. El trabajo a distancia está transformando las operaciones. Aumentan los riesgos de cumplimiento. El perímetro ha desaparecido. Y cada vez más usuarios se conectan desde más dispositivos.

La identidad está en el centro de todas estas tendencias. Y con identidad descentralizada y cuentas bot Identiverse llega en un momento en el que muchas organizaciones se preguntan en qué punto de su proceso de identidad se encuentran y hacia dónde se dirigen.

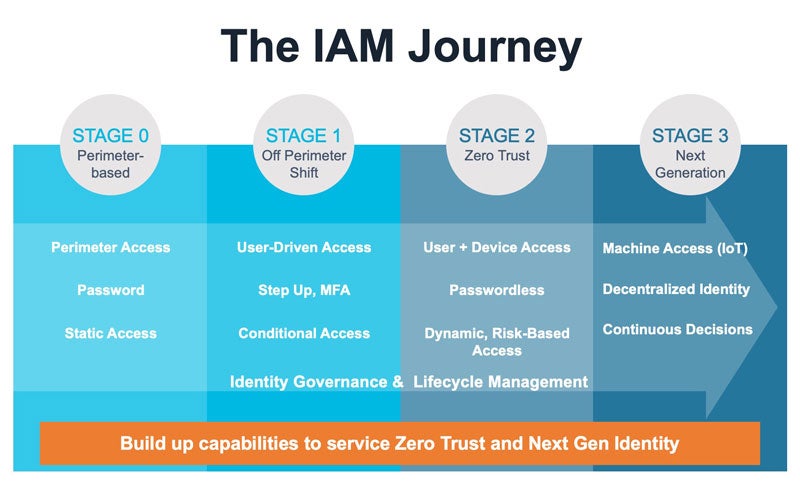

Por lo general, consideramos la IAM como un viaje a través de estas cuatro etapas:

La realidad es que muchas organizaciones aún se encuentran en las primeras fases de su viaje: gestionar un perímetro de red o un cambio a un perímetro externo.

Ambas etapas representan un método algo anticuado de realizar IAM, y probablemente puedas ver sus limitaciones: la etapa 0 y la etapa 1 de IAM tendían a funcionar mejor cuando los usuarios iban a una oficina o ubicación específica para iniciar sesión en la red corporativa. Se basaban en la concesión de contraseñas individuales que los usuarios tenían que memorizar y gestionar, normalmente administradas por el departamento de TI. Algunas organizaciones han pasado a la fase 1, en la que utilizan VPN para gestionar a los empleados fuera del perímetro o remotos.

En demasiados casos, la IAM se ha diseñado en torno a contraseñas que verifican si un usuario entra en el perímetro. Hoy en día, esa es una noción fundamentalmente anticuada por dos razones:

- En primer lugar, si confía únicamente en las contraseñas, se está basando en una vulnerabilidad.. La persona media tiene 100 contraseñas. 80% de infracciones relacionadas con la piratería informática en las que se recurre a la fuerza bruta o al uso de credenciales perdidas o robadas. Además de ser inseguras, las contraseñas son caras: el 50% de los costes de los servicios de asistencia de TI se destinan al restablecimiento de contraseñas, lo que puede suponer más de 1.000 millones de euros al año. $1 millones en personal sólo para ayudar a su equipo a restablecer sus contraseñas.

- En segundo lugar, el perímetro ha desaparecido, así que ¿por qué nos centramos sólo en protegerlo? El coronavirus provocó que el trabajo a distancia casi el triple. En lugar de una única red perimetral que admite la entrada de muchos usuarios, ahora tenemos muchos perímetros de los usuarios y sus dispositivos. Cada empleado se ha convertido en una sucursal de uno.

Sabiendo dónde se encuentran hoy en el camino de la IAM, las organizaciones pueden planificar hacia dónde quieren ir. Esos planes deben estar en consonancia con las prioridades de la empresa y, en muchos casos, esos objetivos implican una combinación de seguridad de los recursos de la empresa, autenticación de una gama más amplia de usuarios, control del coste total de propiedad y cumplimiento de la normativa.

En última instancia, realizar estas inversiones puede proporcionar a las empresas un mayor retorno de la inversión en su IAM:

- Implante la autenticación multifactor. Operaciones seguras con autenticación multifactor (AMF). A estas alturas, la AMF es imprescindible: es un principio de seguridad tan esencial que la administración Biden acaba de publicar un informe sobre la AMF. orden ejecutiva para que los organismos públicos empiecen a aplicar el AMF para prevenir ciberataques peligrosos y dañinos como el ransomware. Una de las razones por las que la Oleoducto Colonial ransomware pudieron acceder a las redes de la empresa es que no estaban protegidas por MFA.

- Sin contraseña. En junio, la filtración RockYou2021 volcó en Internet 8.400 millones de contraseñas, la mayor recopilación de todos los tiempos, que representan casi el doble de toda la población mundial en línea. Las contraseñas son caras e inseguras. Las empresas deberían abandonar las contraseñas y optar por sin contraseña.

- Habilitar una plantilla híbrida. La única ventaja de tener un mano de obra híbrida es que un alto grado de tráfico en la red puede informar decisiones de autenticación más inteligentes: autenticación basada en el riesgo ayuda a las organizaciones a adaptarse a la nueva dinámica de "sucursal única". Smart IAM utiliza un motor de riesgos y aprendizaje automático para determinar el comportamiento típico de cada usuario y puede automatizar solicitudes de verificación más fáciles o más difíciles en función de las solicitudes de acceso individuales.

- La gobernanza de la identidad conduce a la confianza cero. Después de autenticar a un usuario, hay que controlar lo que puede hacer. Configuración control de acceso basado en funciones puede ayudar a las organizaciones a limitar lo que los empleados, proveedores, socios y clientes pueden hacer dentro de una red; también avanza confianza cero estrategias de seguridad que cuestionen cada solicitud de acceso y establezcan principios de privilegio mínimo. El gobierno y la administración inteligentes de la identidad (IGA) también pueden proporcionar nuevas cuentas y desprovisiona automáticamente las cuentas huérfanas, lo que ayuda a evitar que los piratas informáticos se aprovechen de las credenciales heredadas. Así se elimina una importante vulnerabilidad: los hackers cooptaban una cuenta VPN no utilizada para acceder a Oleoducto Colonial.

Adelantarse a estas tendencias es importante porque la próxima generación de identidad ya está en marcha.

Identidad descentralizada permitirá a los usuarios controlar quién ve su información y qué segmentos de la misma comparte con determinados grupos: me permitirá compartir diferentes "trozos" de mis datos con mis amigos, colegas o médico.

RSA colabora con Solid y el Sistema Nacional de Salud del Reino Unido en un primer caso de uso de la identidad descentralizada, pero hay muchos más en desarrollo. La identidad descentralizada representa una nueva forma de utilizar Internet sin perder el control de la información.

Asimismo, con 127 nuevos dispositivos IoT se conectan a Internet cada segundo, tenemos que empezar a pensar en lo que los bots pueden hacer en nuestro nombre.

Una cosa que está clara al repasar los últimos treinta años es que la identidad seguirá cambiando, y nosotros tendremos que cambiar con ella.