O Relatório de Investigações de Violação de Dados da Verizon 2024 descobriu que 80% das violações ocorrem por causa de credenciais roubadas. Por esse motivo 61% das organizações pretendem deixar de usar senhas em 2025.

Por mais que as senhas roubadas sejam ruins - e elas são realmente ruins - elas não são o único problema. Os criminosos cibernéticos industrializaram os ataques:

- O malware como serviço (MaaS) disparou em 4.000%, por Expositora, que também constatou que o tráfego bancário móvel agora representa 85% das transações bancárias digitais, o que torna os serviços financeiros um alvo preferencial.

- As ameaças de identidade orientadas por IA estão aumentando. Em Japão, Na América Latina, os invasores estão usando deepfakes e engenharia social para se passar por falantes fluentes de japonês e enganar os help desks para que redefinam as credenciais.

- O kit de phishing Darcula oferece uma nova abordagem de phishing como serviço (PhaaS), permitindo que os criminosos cibernéticos "simplesmente copiem e colem qualquer URL na interface... e a plataforma produzirá um kit de phishing completo", de acordo com o site da Darcula. Leitura obscura.

E, apesar do aumento da adoção da autenticação multifator (MFA) em todos os setores, os ataques não estão diminuindo. Como diz Ant Allan, do Gartner, "a MFA é uma forma de pensar cada vez mais ultrapassada. O importante é como as credenciais podem ser combinadas com reconhecimento, afirmação e sinais de risco para fornecer confiança suficiente em uma reivindicação de identidade".

A MFA deveria impedir os ataques. Então, o que está acontecendo?

Violações recentes mostram que a MFA tradicional por si só não está impedindo os invasores:

- A MGM Resorts informou $100 milhões em indenizações depois que os invasores usaram credenciais roubadas da Okta para fazer engenharia social e passar pela MFA, causando uma das maiores interrupções cibernéticas na história da hotelaria.

- Os hackers exploraram APIs inseguras para contornar os controles de autenticação na S. Departamento do Tesouro.

- Uma falha no MFA do Microsoft Azure causou uma vulnerabilidade de desvio de autenticação que deixou "milhões de contas suscetíveis a acesso não autorizado", de acordo com o Revista Infosecurity.

Então, qual é a resposta? A autenticação moderna.

Autenticação moderna é sem senha por padrão, sensível a riscos e continuamente adaptável. Ele integra informações de usuário e de acesso, contexto e sinais de risco para autenticar usuários dinamicamente, não apenas no login, mas durante toda a sessão.

Ao contrário da MFA tradicional e herdada, a autenticação moderna foi projetada para atender ao nível de maturidade ideal de Zero Trust, conforme definido por NIST. A autenticação moderna deve atender a esses critérios:

- Segurança mais forte sem senhas-Remoção de segredos compartilhados que os invasores exploram

- Validação contínua de identidade-Aproveitamento de sinais de risco, contexto do dispositivo e análise de comportamento

- Funciona em todos os lugares, para todos-Seja no local, na nuvem ou híbrida, a autenticação moderna deve proteger todos os usuários, todos os dispositivos e todos os ambientes

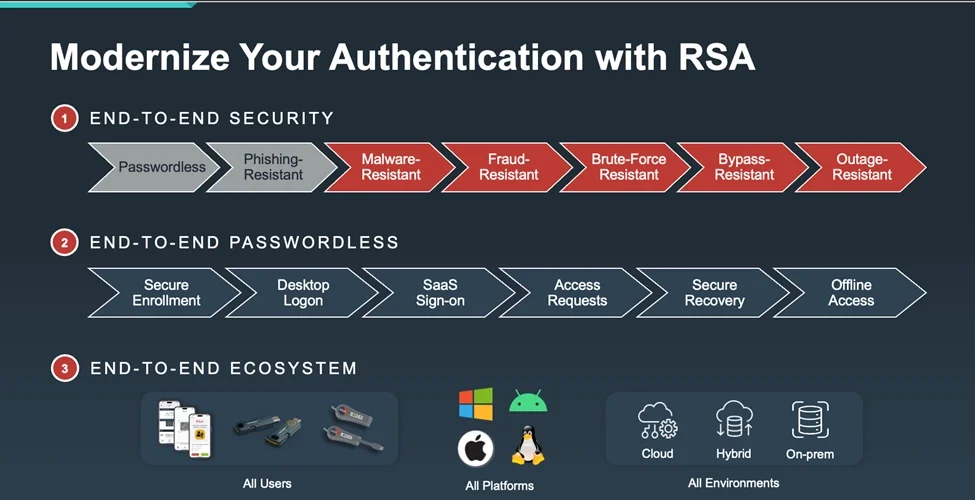

1. Seguro de ponta a ponta:

A resistência ao phishing não é suficiente. Uma solução de autenticação moderna deve ser resistente a malware, fraude, ataques de força bruta, técnicas de desvio e interrupções, que contribuíram para as recentes violações.

Principais considerações:

- Seu método de autenticação protege contra sequestro de sessão e tokens de sessão roubados?

- Ele pode impedir o bombardeio de solicitações de MFA e o preenchimento de credenciais?

- Ele é resiliente no caso de uma interrupção - ou sua organização ficará bloqueada?

2. Sem senha de ponta a ponta

A MFA tradicional ainda depende de senhas: na maioria dos casos, a MFA tradicional ainda recorre a um método baseado em senha para configuração, recuperação de credenciais ou outros estágios do ciclo de vida da identidade. Os usuários tendem a inserir senhas primeiro para iniciar um desafio de MFA, para se inscrever na MFA desde o início e para redefinir a MFA, se necessário. Isso é um problema, pois ameaças como malware, spray de senha e bombardeio de MFA ainda podem explorar a senha raiz mais profunda.

Sem senha deve significar exatamente isso. Uma abordagem moderna de autenticação deve eliminar completamente as senhas e deve incluir:

- Chave de acesso de hardware e/ou móvel para todos os usuários

- Autenticação moderna para servidores, mainframes e infraestrutura de TI

- Várias opções sem senha para logon na área de trabalho do Windows e do macOS

- OTP sem senha como fallback para todo o resto.

Para organizações que implementam métodos sem senha resistentes a phishing de nível empresarial, o Série RSA iShield Key 2 Oferece autenticação de hardware certificada pela FIDO2, desenvolvida para atender aos padrões federais e Zero Trust.

3. Funciona em todos os lugares e para todos

As empresas operam em ambientes de nuvem, híbridos e no local. Qualquer estratégia de autenticação que não seja independente da infraestrutura cria lacunas de segurança.

Perguntas a serem feitas:

- Sua solução de autenticação funciona em todas as plataformas (Windows, macOS, Linux, dispositivos móveis, servidores locais)? E quanto aos aplicativos legados?

- Ele é resiliente? Ele pode suportar failover híbrido e acesso off-line em cenários críticos?

- Ele é dimensionado para todos os usuários, incluindo funcionários, prestadores de serviços e administradores privilegiados?

O futuro da autenticação não é apenas uma MFA resistente a phishing. Em vez disso, ela é sem senha, resiliente e segura em todo o ciclo de vida da identidade.

As organizações com operações de missão crítica precisam de soluções que protejam contra ameaças orientadas por IA, deepfakes e técnicas de desvio de credenciais, que permaneçam disponíveis apesar de interrupções de terceiros e que sustentem as políticas de autenticação durante todo o ciclo de vida da identidade. Em resumo, eles precisam de autenticação moderna sem senha.

Pronto para repensar sua estratégia de autenticação? É hora de adotar uma abordagem moderna e completa.