Anda tidak akan tahu ke mana Anda akan pergi hingga Anda memahami di mana Anda berada. Hal ini terutama berlaku untuk manajemen identitas dan akses (IAM): saat Anda melihat kembali kekuatan yang membentuk cara kita mengautentikasi dan mengelola pengguna saat ini, ada beberapa tren utama yang muncul:

- Seiring dengan berkembangnya teknologi dan semakin banyaknya pengguna yang masuk, jumlah id login atau "identitas" pun bertambah secara eksponensial

- Ketika pengguna mendaftar - dan mulai mengandalkan - lebih banyak layanan yang saling terhubung, mereka mencari dan bertahan dengan akun yang menyediakan autentikasi tanpa gesekan

Minggu lalu, saya bergabung dengan Identiverse untuk mengulas tren-tren tersebut dan mengapa tren-tren tersebut menjadi lebih penting saat ini: semakin banyak aplikasi dan data yang berpindah ke cloud. Pekerjaan jarak jauh mengubah operasi. Risiko kepatuhan semakin meningkat. Batas-batas wilayah telah menghilang. Dan semakin banyak pengguna yang masuk dari lebih banyak perangkat daripada sebelumnya.

Identitas adalah inti dari semua tren ini. Dan dengan identitas yang terdesentralisasi dan akun bot Siap untuk mendisrupsi identitas lebih jauh lagi, Identiverse hadir di saat banyak organisasi bertanya-tanya di mana posisi mereka dalam perjalanan identitas mereka saat ini - dan ke mana tujuan mereka.

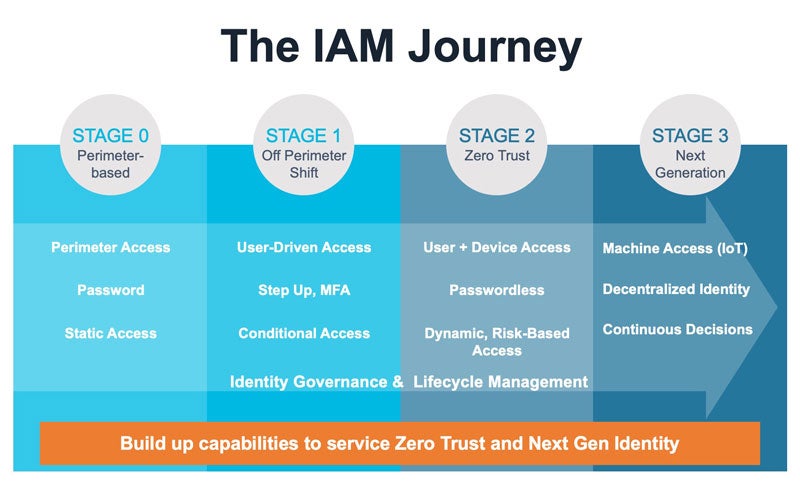

Kami biasanya melihat IAM sebagai sebuah perjalanan yang melintasi empat tahap ini:

Kenyataannya adalah bahwa banyak organisasi yang masih berada di tahap awal dalam perjalanan mereka-mengelola perimeter jaringan atau pergeseran ke off-perimeter.

Kedua tahap ini mewakili metode yang agak ketinggalan zaman dalam melakukan IAM, dan Anda mungkin bisa melihat keterbatasannya: tahap 0 dan tahap 1 IAM cenderung bekerja paling baik saat pengguna pergi ke kantor atau lokasi tertentu untuk masuk ke dalam jaringan perusahaan. Mereka mengandalkan pemberian kata sandi individual yang harus dihafal dan dikelola oleh pengguna, biasanya dikelola oleh departemen TI. Beberapa organisasi telah naik ke tahap 1, di mana mereka menggunakan VPN untuk mengelola karyawan di luar batas atau jarak jauh.

Dalam banyak kasus, IAM telah dirancang berdasarkan kata sandi yang memverifikasi apakah seorang pengguna bisa masuk ke dalam perimeter. Saat ini, itu adalah gagasan yang sudah ketinggalan zaman karena dua alasan:

- Pertama, jika Anda hanya mengandalkan kata sandi, maka Anda sedang membangun sebuah kerentanan. Rata-rata orang memiliki 100 kata sandi. 80% pelanggaran terkait peretasan melibatkan kekerasan atau penggunaan kredensial yang hilang atau dicuri. Selain tidak aman, kata sandi juga mahal: 50 persen dari biaya meja bantuan TI dialokasikan untuk pengaturan ulang kata sandi-yang jumlahnya bisa mencapai lebih dari $1 juta dalam kepegawaian hanya untuk membantu tim Anda mengatur ulang kata sandi mereka.

- Kedua, perimeter telah menghilang-jadi, mengapa kita hanya berfokus untuk melindunginya saja? Virus corona menyebabkan pekerjaan jarak jauh menjadi hampir tiga kali lipat. Alih-alih jaringan perimeter tunggal yang mengizinkan banyak pengguna masuk, kita sekarang memiliki banyak perimeter pengguna dan perangkat mereka. Setiap karyawan telah menjadi kantor cabang dari kantor pusat.

Dengan mengetahui posisi mereka dalam perjalanan IAM saat ini, organisasi dapat merencanakan ke mana mereka akan melangkah. Rencana tersebut harus selaras dengan prioritas bisnis, dan dalam banyak kasus, tujuan tersebut melibatkan beberapa kombinasi antara mengamankan sumber daya perusahaan; mengautentikasi pengguna yang lebih luas; mengendalikan total biaya kepemilikan; dan mematuhi peraturan.

Pada akhirnya, melakukan investasi ini dapat memberikan bisnis dengan ROI yang lebih besar pada IAM mereka:

- Menerapkan autentikasi multi-faktor. Operasi yang aman dengan otentikasi multi-faktor (MFA). Pada titik ini, MFA adalah suatu keharusan-ini merupakan prinsip keamanan inti sehingga pemerintahan Biden baru-baru ini merilis Perintah eksekutif bagi badan-badan publik untuk mulai menerapkan MFA untuk mencegah serangan siber yang berbahaya dan merusak seperti ransomware. Salah satu alasan mengapa Pipa Kolonial peretas ransomware mampu menerobos jaringan perusahaan adalah karena jaringan itu tidak dilindungi oleh MFA.

- Gunakan tanpa kata sandi. Pada bulan Juni, kebocoran RockYou2021 membocorkan 8,4 miliar kata sandi secara online-ini merupakan kompilasi terbesar sepanjang masa, hampir dua kali lipat dari seluruh populasi online global. Kata sandi itu mahal dan tidak aman. Bisnis harus membuang kata sandi dan beralih ke tanpa kata sandi.

- Mengaktifkan tenaga kerja hibrida. Satu keuntungan terkait IAM dengan memiliki tenaga kerja hibrida adalah bahwa lalu lintas jaringan yang tinggi dapat memberikan informasi tentang keputusan autentikasi yang lebih cerdas: autentikasi berbasis risiko membantu organisasi beradaptasi dengan dinamika 'kantor cabang satu' yang baru. Smart IAM menggunakan mesin risiko dan pembelajaran mesin untuk mendasarkan setiap perilaku umum pengguna dan dapat mengotomatiskan permintaan verifikasi yang lebih mudah atau lebih sulit berdasarkan permintaan akses individu.

- Tata kelola identitas mengarah pada nol kepercayaan. Setelah Anda mengautentikasi pengguna, Anda perlu mengatur apa yang dapat mereka lakukan. Menyiapkan kontrol akses berbasis peran dapat membantu organisasi membatasi apa yang dapat dilakukan oleh karyawan, vendor, mitra, dan pelanggan dalam jaringan; ini juga memajukan nol kepercayaan strategi keamanan yang menantang setiap permintaan akses dan menetapkan prinsip-prinsip hak istimewa yang paling sedikit. Tata kelola dan administrasi identitas pintar (IGA) juga dapat menyediakan akun baru dan menghapus akun yatim piatu secara otomatis, membantu mencegah peretas mengeksploitasi kredensial lama. Hal ini menghilangkan kerentanan utama: peretas mengkooptasi akun VPN yang tidak terpakai untuk mengakses Pipa Kolonial.

Menjadi yang terdepan dalam tren ini adalah penting karena generasi identitas berikutnya sudah dalam pengerjaan.

Identitas yang terdesentralisasi akan memungkinkan pengguna untuk mengontrol siapa saja yang melihat informasi mereka dan segmen informasi apa saja yang mereka bagikan kepada kelompok tertentu: ini akan memungkinkan saya untuk berbagi 'irisan' yang berbeda dari data saya dengan teman, kolega, atau dokter.

RSA bekerja sama dengan Solid dan Sistem Kesehatan Nasional Inggris dalam sebuah kasus penggunaan awal identitas terdesentralisasi, tetapi masih banyak lagi yang sedang dikembangkan. Identitas terdesentralisasi merupakan cara baru bagi orang-orang untuk menggunakan internet sambil tetap memegang kendali atas informasi mereka.

Demikian juga dengan 127 perangkat IoT baru yang terhubung ke internet setiap detiknya, kita harus mulai memikirkan apa yang dapat dilakukan bot atas nama kita.

Satu hal yang jelas ketika melihat kembali ke belakang selama tiga puluh tahun terakhir adalah bahwa identitas akan terus berubah-jadi kita harus ikut berubah.