Clé RSA iShield 2

Solutions et avantages

-

Authentification sans mot de passe résistant à l'hameçonnage : La clé RSA iShield Key 2 fournit une authentification forte et résistante à l'hameçonnage, protégeant les systèmes contre les attaques basées sur les informations d'identification.

-

Respect des normes mondiales : L'iShield est approvisionné via une chaîne d'approvisionnement sécurisée et répond aux normes de sécurité les plus strictes, notamment la certification FIPS 140-3 niveau 3 et la certification FIDO2, garantissant la conformité avec l'ordre exécutif américain (EO 14028), les normes M-22-09 et M-22-14 de l'Office américain de la gestion et du budget (OMB), les normes NIS2, DORA et PCI DSS, ainsi que d'autres normes mondiales et meilleures pratiques en matière de cybersécurité.

-

Polyvalent et résistant : La solution prend en charge les cartes à puce FIDO2, OATH HOTP, PKI et PIV, ce qui la rend compatible avec les systèmes anciens et modernes.

-

Protection de l'identité "Zero Trust" : S'intègre à la RSA® ID Plus une plateforme pour faire progresser l'architecture "Zero Trust", offrant une conformité de sécurité robuste par défaut

-

Une sécurité à l'épreuve du temps : La clé RSA iShield Key 2 est évolutive sur le terrain, ce qui permet de mettre à jour le micrologiciel pour appliquer de nouvelles fonctionnalités et des corrections de bogues sans remplacer l'appareil.

-

Conception robuste : L'appareil est doté d'un boîtier entièrement moulé, robuste et étanche, garantissant sa durabilité dans divers environnements.

-

Utilisation flexible : Disponible via USB et NFC sans contact, elle offre de multiples méthodes d'accès sécurisé. La clé RSA iShield Key 2 intègre à la fois l'accès numérique et physique, avec la prise en charge de MIFARE

-

Parfait pour une utilisation robuste : Le RSA iShield Key 2 est idéal pour les salles blanches ou les environnements de production à air comprimé et peut être utilisé dans des zones où les smartphones et autres appareils électroniques ne sont pas autorisés. L'appareil peut être utilisé par des utilisateurs portant des gants en latex.

Clé RSA iShield 2

Spécifications

MIFARE DESFire EV3, FIDO2/CTAP2.1, WebAuthn, Universal 2nd Factor (U2F) CTAP1, HOTP (Event), Smartcard (compatible PIV), compatible OpenSC

51,5 mm x 18,5 mm x 6 mm

Dispositif HID FIDO2, carte à puce CCID, USB-A ou USB-C, avec interface NFC et LED multicolore

FIDO Universal 2nd Factor (U2F/CTAP1), FIDO2 Level 1

Étendue : -25°C à 70°C

Systèmes d'exploitation : Windows 10/11, macOS, iOS, iPadOS, Linux, Chrome OS, Android

Navigateurs : Firefox, MS Edge, Chrome, Apple Safari

Peut contenir jusqu'à 300 clés FIDO et 24 certificats de carte à puce.

MIFARE DESFire EV3, FIDO2/CTAP2.1, WebAuthn, Universal 2nd Factor (U2F) CTAP1, HOTP (Event), Smartcard (compatible PIV), compatible OpenSC

51,5 mm x 18,5 mm x 6 mm

Dispositif HID FIDO2, carte à puce CCID, USB-A ou USB-C, avec interface NFC et LED multicolore

FIDO Universal 2nd Factor (U2F/CTAP1), FIDO2 Level 1

Étendue : -25°C à 70°C

Systèmes d'exploitation : Windows 10/11, macOS, iOS, iPadOS, Linux, Chrome OS, Android

Navigateurs : Firefox, MS Edge, Chrome, Apple Safari

Peut contenir jusqu'à 300 clés FIDO et 24 certificats de carte à puce.

RSA iShield Key 2 par rapport à d'autres authentificateurs matériels

(FIPS 140-2 uniquement)

(FIPS 140-2 uniquement)

200-300 clés USB

24 certificats de carte à puce

25 passeports

24 certificats de carte à puce

80KB de mémoire

De -25C à +70C

0C à +40C

0C à +60C

(FIPS 140-2 uniquement)

(FIPS 140-2 uniquement)

200-300 clés USB

24 certificats de carte à puce

25 passeports

24 certificats de carte à puce

80KB de mémoire

De -25C à +70C

0C à +40C

0C à +60C

En savoir plus sur la clé RSA iShield Key 2

Dépasser la résistance au phishing

Le rapport Beyond Phishing Resistance : Le rapport RSA iShield Key 2 explique en détail comment la solution d'authentification matérielle peut aider les organisations à déployer un système sans mot de passe dans l'ensemble de leur organisation, à faire évoluer leur position de sécurité Zero Trust et à respecter les réglementations internationales. Téléchargez le rapport maintenant pour en savoir plus :

- Comment RSA iShield accélère l'absence de mot de passe en prenant en compte les cas d'utilisation difficiles et à haut risque que les authentificateurs classiques ne peuvent pas couvrir.

- Les réglementations mondiales en matière d'anti-phishing et d'authentification multi-facteurs (MFA) auxquelles répond le RSA iShield

- Comment RSA iShield peut aider les organisations à atteindre la maturité "optimale" de Zero Trust telle que définie par le modèle de maturité de Zero Trust de la Cybersecurity and Infrastructure Security Agency (CISA).

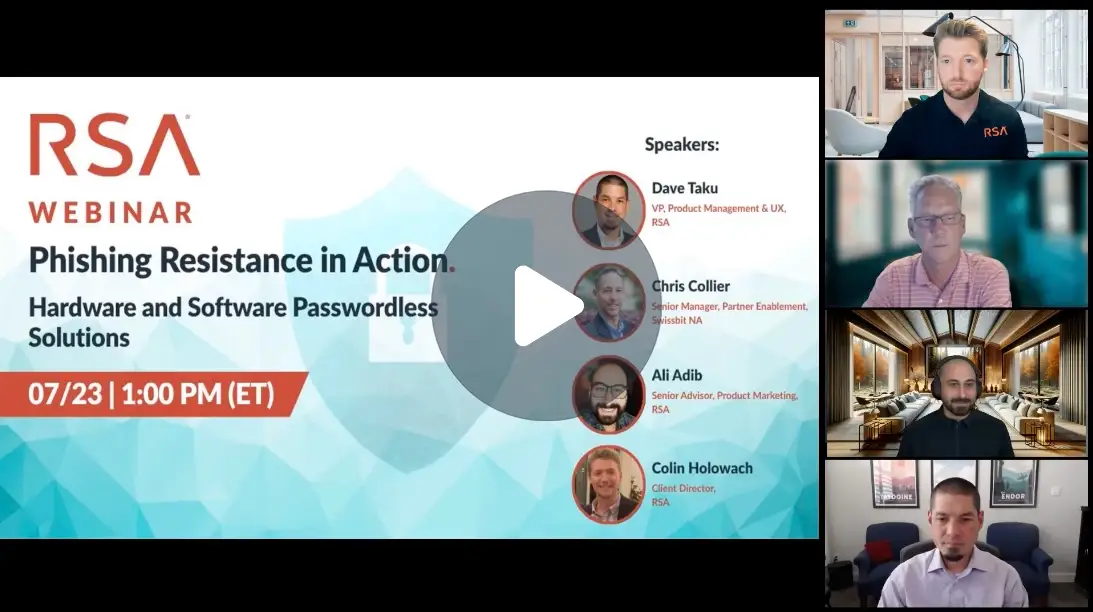

Regarder à la demande : La résistance au phishing en action - Solutions matérielles et logicielles sans mot de passe

Regardez le webinaire à la demande avec le vice-président de la gestion des produits et de l'interface utilisateur de RSA, Dave Taku, le directeur client de RSA, Colin Holowach, le responsable du marketing produit de RSA, Ali Adib, et le responsable de l'activation des partenaires de Swissbit, Chris Collier, sur la façon dont les organisations peuvent déployer une authentification sans mot de passe résistante au phishing pour chaque utilisateur, et les cas d'utilisation uniques et les groupes d'utilisateurs auxquels RSA iShield Key 2 s'adresse.

Ce que vous apprendrez :

- Comment la suppression totale des mots de passe neutralise les menaces d'hameçonnage

- Comment un accès sécurisé permanent et sans friction améliore simultanément la productivité et la sécurité

- Comment fournir une couverture complète sans mot de passe pour les scénarios critiques et les utilisateurs privilégiés ?

Utilisateurs et secteurs de RSA iShield Key 2

Dépasser la résistance au phishing

Le personnel travaillant dans des secteurs hautement réglementés, y compris les services financiers, les soins de santé et les produits pharmaceutiques, les agences gouvernementales, les entrepreneurs de la défense et d'autres secteurs d'infrastructure critiques, devrait en savoir plus sur la façon dont RSA iShield les aide à respecter les réglementations mondiales tout en accélérant l'authentification sans mot de passe.

Les employés occupant les postes suivants devraient envisager de le télécharger pour obtenir de plus amples informations :

- Responsables de la sécurité de l'information (CISO)

- Directeur de la sécurité de l'information

- Responsable de la gestion des identités et des accès (IAM)

- Architecte de sécurité d'entreprise

- Directeur informatique / Chef de l'infrastructure

- Architecte de l'identité

- Ingénieur système

- Directeur des risques

- Vice-président de la gouvernance, du risque et de la conformité

- Chef de l'audit informatique

Ce que disent nos clients

"Logiciel d'authentification obligatoire pour toutes les entreprises

"Le moyen le plus efficace pour se connecter en toute sécurité au VPN"

"Un excellent outil de sécurité pour préserver la sécurité des données