Vous ne saurez pas où vous allez tant que vous n'aurez pas compris d'où vous venez. C'est particulièrement vrai pour la gestion des identités et des accès (IAM) : lorsque l'on examine les forces qui ont façonné la manière dont nous authentifions et gérons les utilisateurs aujourd'hui, certaines tendances clés se dégagent :

- Avec le développement de la technologie et l'augmentation du nombre d'utilisateurs, le nombre d'identifiants de connexion ou d'"identités" a connu une croissance exponentielle

- Au fur et à mesure que les utilisateurs s'inscrivaient à des services de plus en plus interconnectés et commençaient à s'en servir, ils recherchaient des comptes offrant une authentification sans friction et s'y tenaient

La semaine dernière, j'ai rejoint Identiverse pour examiner ces tendances et les raisons pour lesquelles elles sont plus importantes que jamais aujourd'hui : de plus en plus d'applications et de données sont transférées dans le nuage. Le travail à distance transforme les opérations. Les risques de conformité augmentent. Le périmètre a disparu. Et de plus en plus d'utilisateurs se connectent à partir d'un plus grand nombre d'appareils que jamais.

L'identité est au cœur de toutes ces tendances. Et avec identité décentralisée et comptes robots Prêt à bouleverser encore plus l'identité, Identiverse est arrivé à un moment où de nombreuses organisations se demandent où elles en sont aujourd'hui dans leur parcours d'identité et vers quoi elles se dirigent.

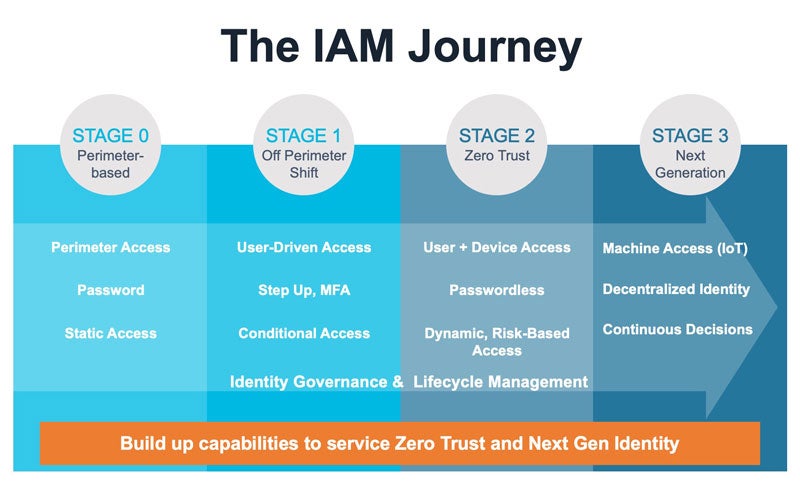

Nous considérons généralement l'IAM comme un voyage à travers ces quatre étapes :

En réalité, de nombreuses organisations n'en sont qu'au début de leur parcours - gestion d'un périmètre de réseau ou passage à un réseau hors périmètre.

Ces deux étapes représentent une méthode quelque peu dépassée de mise en œuvre de l'IAM, et vous pouvez probablement voir leurs limites : les étapes 0 et 1 de l'IAM avaient tendance à fonctionner au mieux lorsque les utilisateurs se rendaient dans un bureau ou un lieu spécifique pour se connecter au réseau de l'entreprise. Ils reposaient sur l'octroi de mots de passe individuels que les utilisateurs devaient mémoriser et gérer, et qui étaient généralement administrés par le service informatique. Certaines organisations sont passées à l'étape 1, où elles utilisent des VPN pour gérer les employés hors périmètre ou à distance.

Dans de trop nombreux cas, l'IAM a été conçu autour de mots de passe permettant de vérifier si un utilisateur pénètre dans le périmètre. Aujourd'hui, cette notion est fondamentalement dépassée pour deux raisons :

- Tout d'abord, si vous vous fiez uniquement aux mots de passe, vous vous appuyez sur une vulnérabilité. La personne moyenne a 100 mots de passe. 80% de violations liées au piratage informatique Les mots de passe ont été réinitialisés par la force brute ou par l'utilisation d'informations d'identification perdues ou volées. En plus d'être peu sûrs, les mots de passe sont également coûteux : 50 % des coûts du service d'assistance informatique sont consacrés à la réinitialisation des mots de passe, ce qui peut représenter plus de 1,5 milliard d'euros par an. $1 millions pour aider votre équipe à réinitialiser ses mots de passe.

- Deuxièmement, le périmètre a disparu - pourquoi nous concentrons-nous uniquement sur sa protection ? Le coronavirus a provoqué un travail à distance presque tripler. Au lieu d'un réseau périmétrique unique permettant à de nombreux utilisateurs d'entrer, nous avons maintenant nombreux des périmètres des utilisateurs et de leurs appareils. Chaque employé est devenu une succursale de l'un d'entre eux.

En sachant où elles en sont aujourd'hui dans leur parcours IAM, les organisations peuvent planifier leur avenir. Ces plans doivent s'aligner sur les priorités de l'entreprise et, dans de nombreux cas, ces objectifs impliquent un mélange de sécurisation des ressources de l'entreprise, d'authentification d'un plus grand nombre d'utilisateurs, de contrôle du coût total de possession et de conformité aux réglementations.

En fin de compte, la réalisation de ces investissements peut permettre aux entreprises de bénéficier d'un avantage concurrentiel. un meilleur retour sur investissement de leur IAM:

- Déployer l'authentification multifactorielle. Sécuriser les opérations avec l'authentification multifactorielle (AMF). Il s'agit d'un principe de sécurité tellement fondamental que l'administration Biden a récemment publié un communiqué de presse sur le sujet. décret pour que les agences publiques commencent à mettre en œuvre l'AMF pour prévenir les cyberattaques dangereuses et préjudiciables telles que les ransomwares. L'une des raisons pour lesquelles le Colonial Pipeline Les pirates du ransomware ont pu pénétrer dans les réseaux de l'entreprise parce qu'ils n'étaient pas protégés par le MFA.

- Ne pas utiliser de mot de passe. En juin, la fuite RockYou2021 a permis la diffusion en ligne de 8,4 milliards de mots de passe, soit la plus grande compilation de tous les temps, représentant près de deux fois l'ensemble de la population mondiale en ligne. Les mots de passe sont coûteux et peu sûrs. Les entreprises devraient abandonner les mots de passe et opter pour sans mot de passe.

- Permettre une main-d'œuvre hybride. Le seul avantage lié à l'IAM d'avoir un main-d'œuvre hybride est qu'un niveau élevé de trafic sur le réseau permet de prendre des décisions d'authentification plus intelligentes : l'authentification basée sur le risque aide les organisations à s'adapter à la nouvelle dynamique de "succursale unique". Smart IAM utilise un moteur de risque et l'apprentissage automatique pour définir le comportement typique de chaque utilisateur et peut automatiser des demandes de vérification plus faciles ou plus strictes en fonction des demandes d'accès individuelles.

- La gouvernance des identités conduit à une confiance nulle. Après avoir authentifié un utilisateur, vous devez déterminer ce qu'il peut faire. La mise en place d'un le contrôle d'accès basé sur les rôles peut aider les organisations à limiter ce que les employés, les fournisseurs, les partenaires et les clients peuvent faire au sein d'un réseau. confiance zéro des stratégies de sécurité qui remettent en question chaque demande d'accès et établissent les principes du moindre privilège. Une gouvernance et une administration intelligentes des identités (IGA) permettent également de provisionner de nouveaux comptes et dé-provisionner automatiquement les comptes orphelins, ce qui permet d'empêcher les pirates d'exploiter les anciennes informations d'identification. Cela permet d'éliminer une vulnérabilité majeure : les pirates ont coopté un compte VPN inutilisé pour accéder à l'ordinateur de l'entreprise. Colonial Pipeline.

Il est important d'anticiper ces tendances, car la prochaine génération d'identités est déjà en cours d'élaboration.

Identité décentralisée permettra aux utilisateurs de contrôler qui voit leurs informations et quels segments de leurs informations ils partagent avec certains groupes : je pourrai ainsi partager différentes "tranches" de mes données avec mes amis, mes collègues ou mon médecin.

RSA travaille avec Solid et le système national de santé du Royaume-Uni sur un premier cas d'utilisation de l'identité décentralisée, mais il y en a beaucoup d'autres en cours de développement. L'identité décentralisée représente une nouvelle façon pour les gens d'utiliser l'internet tout en gardant le contrôle de leurs informations.

De même, avec 127 nouveaux appareils IoT se connectent à l'internet chaque seconde, Nous devons donc commencer à réfléchir à ce que les robots peuvent faire en notre nom.

Si l'on se penche sur les trente dernières années, il est clair que l'identité va continuer à changer et que nous devrons donc évoluer avec elle.