Man weiß nicht, wohin man geht, wenn man nicht weiß, wo man war. Das gilt insbesondere für das Identitäts- und Zugriffsmanagement (IAM): Wenn Sie auf die Kräfte zurückblicken, die die Art und Weise, wie wir heute Benutzer authentifizieren und verwalten, geprägt haben, lassen sich einige wichtige Trends erkennen:

- Mit der Ausweitung der Technologie und der zunehmenden Zahl der Benutzer wuchs die Zahl der Anmeldekennungen oder "Identitäten" exponentiell.

- Als sich die Nutzer bei immer mehr vernetzten Diensten anmeldeten und sich auf diese verließen, suchten sie nach Konten, die eine reibungslose Authentifizierung ermöglichten, und blieben bei diesen.

Letzte Woche habe ich mich Identiverse Diese Trends und warum sie heute wichtiger sind denn je: Immer mehr Anwendungen und Daten werden in die Cloud verlagert. Fernarbeit verändert die Abläufe. Die Compliance-Risiken nehmen zu. Die Grenzen sind verschwunden. Und mehr Benutzer melden sich von mehr Geräten als je zuvor an.

Bei all diesen Trends steht die Identität im Mittelpunkt. Und mit dezentralisierte Identität und Bot-Konten Identiverse kommt zu einem Zeitpunkt, an dem sich viele Unternehmen fragen, wo sie sich heute auf ihrem Weg zur Identität befinden - und wohin sie sich entwickeln werden.

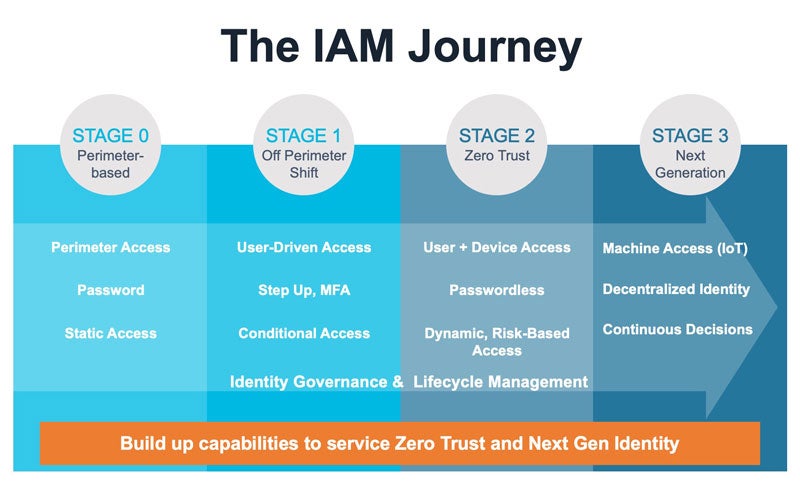

In der Regel betrachten wir IAM als eine Reise über diese vier Stufen:

Die Realität sieht so aus, dass viele Unternehmen noch am Anfang ihres Weges stehen - bei der Verwaltung eines Netzwerkperimeters oder bei der Umstellung auf einen Off-Perimeter-Bereich.

Diese beiden Stufen stellen eine etwas veraltete Methode zur Durchführung von IAM dar, und Sie können wahrscheinlich ihre Grenzen erkennen: IAM der Stufen 0 und 1 funktionierte am besten, wenn sich die Benutzer in einem Büro oder an einem bestimmten Standort beim Unternehmensnetzwerk anmelden mussten. Sie basierten auf der Vergabe individueller Passwörter, die sich die Benutzer merken und verwalten mussten und die in der Regel von der IT-Abteilung verwaltet wurden. Einige Unternehmen sind inzwischen zu Stufe 1 übergegangen und verwenden VPN, um Mitarbeiter außerhalb des Firmengeländes oder an anderen Standorten zu verwalten.

In zu vielen Fällen wurde IAM auf der Grundlage von Passwörtern entwickelt, mit denen überprüft wird, ob ein Benutzer in den Perimeter gelangt. Heutzutage ist dies aus zwei Gründen ein grundlegend veraltetes Konzept:

- Erstens: Wenn Sie sich ausschließlich auf Passwörter verlassen, bauen Sie auf eine Schwachstelle. Die durchschnittliche Person hat 100 Passwörter. 80% der Verstöße gegen die Hacking-Bestimmungen entweder mit roher Gewalt oder mit verlorenen oder gestohlenen Anmeldedaten. Und Passwörter sind nicht nur unsicher, sondern auch teuer: 50 Prozent der IT-Helpdesk-Kosten entfallen auf das Zurücksetzen von Passwörtern - das kann mehr als $1 Million an Personal, nur um Ihrem Team beim Zurücksetzen ihrer Passwörter zu helfen.

- Zweitens ist die Grenze verschwunden - warum konzentrieren wir uns also nur darauf, sie zu schützen? Das Coronavirus verursachte bei der Fernarbeit fast verdreifachen. Anstelle eines einzigen Perimeternetzes, das viele Nutzer zulässt, haben wir jetzt viele der Nutzer und ihrer Geräte. Jeder Mitarbeiter ist zu einer Zweigstelle von einem geworden.

Wenn Unternehmen wissen, wo sie sich heute auf der IAM-Reise befinden, können sie planen, wo sie hinwollen. Diese Pläne sollten mit den Prioritäten eines Unternehmens übereinstimmen. In vielen Fällen beinhalten diese Ziele eine Mischung aus der Sicherung von Unternehmensressourcen, der Authentifizierung einer größeren Anzahl von Benutzern, der Kontrolle der Gesamtbetriebskosten und der Einhaltung von Vorschriften.

Letztlich können diese Investitionen den Unternehmen einen einen höheren ROI für ihr IAM:

- Setzen Sie eine Multi-Faktor-Authentifizierung ein. Sichere Operationen mit Multi-Faktor-Authentifizierung (MFA). An diesem Punkt ist MFA ein Muss - es ist ein so zentrales Sicherheitsprinzip, dass die Biden-Administration kürzlich eine Durchführungsverordnung für öffentliche Einrichtungen, mit der Umsetzung der MFH zu beginnen um gefährliche und schädliche Cyberangriffe wie Ransomware zu verhindern. Einer der Gründe, warum die Koloniale Pipeline Der Grund, warum die Ransomware-Hacker in die Netzwerke des Unternehmens eindringen konnten, ist, dass diese nicht durch MFA geschützt waren.

- Gehen Sie ohne Passwort. Im Juni wurden durch das Leck bei RockYou2021 8,4 Milliarden Passwörter online gestellt - die größte Sammlung aller Zeiten, die fast das Doppelte der gesamten weltweiten Online-Bevölkerung umfasst. Passwörter sind teuer und unsicher. Unternehmen sollten sich von Passwörtern verabschieden und auf passwortlos.

- Ermöglichen Sie eine hybride Belegschaft. Der einzige IAM-bezogene Vorteil einer hybride Arbeitskräfte ist, dass ein hohes Maß an Netzverkehr zu intelligenteren Authentifizierungsentscheidungen führen kann: risikobasierte Authentifizierung hilft Unternehmen bei der Anpassung an die neue Dynamik der "Zweigstelle von einem". Smart IAM nutzt eine Risiko-Engine und maschinelles Lernen, um das typische Verhalten jedes Benutzers zu ermitteln und kann auf der Grundlage individueller Zugriffsanfragen einfachere oder strengere Überprüfungsanforderungen automatisieren.

- Identitätsmanagement führt zu null Vertrauen. Nachdem Sie einen Benutzer authentifiziert haben, müssen Sie festlegen, was dieser tun kann. Einrichten rollenbasierte Zugangskontrolle kann Unternehmen dabei helfen, die Möglichkeiten von Mitarbeitern, Anbietern, Partnern und Kunden innerhalb eines Netzwerks einzuschränken; es fördert auch die Null Vertrauen Sicherheitsstrategien, die jede Zugriffsanfrage in Frage stellen und Grundsätze der geringsten Privilegien festlegen. Intelligente Identitätssteuerung und -verwaltung (IGA) kann auch neue Konten bereitstellen und die Bereitstellung verwaister Konten automatisch aufheben, um zu verhindern, dass Hacker alte Anmeldedaten ausnutzen. Damit wird eine große Schwachstelle beseitigt: Hacker nutzten ein ungenutztes VPN-Konto, um auf Koloniale Pipeline.

Es ist wichtig, diesen Trends voraus zu sein, denn die nächste Generation der Identität ist bereits in Arbeit.

Dezentralisierte Identität wird es den Nutzern ermöglichen, zu kontrollieren, wer ihre Informationen sieht und welche Teile ihrer Informationen sie mit bestimmten Gruppen teilen: Ich kann verschiedene "Scheiben" meiner Daten mit meinen Freunden, Kollegen oder meinem Arzt teilen.

RSA arbeitet mit Solid und dem britischen National Health System an einem frühen Anwendungsfall dezentraler Identität, aber es gibt noch viele weitere in der Entwicklung. Die dezentrale Identität stellt eine neue Möglichkeit für die Menschen dar, das Internet zu nutzen und gleichzeitig die Kontrolle über ihre Informationen zu behalten.

Ebenso ist es mit 127 neue IoT-Geräte verbinden sich jede Sekunde mit dem Internet, müssen wir darüber nachdenken, was Bots in unserem Namen tun können.

Wenn wir auf die letzten dreißig Jahre zurückblicken, ist klar, dass sich die Identität weiter verändern wird - und wir uns mit ihr verändern müssen.