Você não saberá para onde está indo até entender onde esteve. Isso é particularmente verdadeiro no caso do gerenciamento de identidade e acesso (IAM): quando você analisa as forças que moldaram a forma como autenticamos e gerenciamos os usuários hoje, surgem algumas tendências importantes:

- À medida que a tecnologia se expandiu e mais usuários se conectaram, o número de IDs de login ou "identidades" cresceu exponencialmente

- À medida que os usuários se inscreviam em mais serviços interconectados e começavam a confiar neles, eles procuravam e mantinham contas que ofereciam autenticação sem atrito

Na semana passada, entrei na Identidade para analisar essas tendências e por que elas são mais importantes do que nunca atualmente: mais aplicativos e dados estão sendo transferidos para a nuvem. O trabalho remoto está transformando as operações. Os riscos de conformidade estão aumentando. O perímetro desapareceu. E mais usuários estão fazendo login em mais dispositivos do que nunca.

A identidade está no centro de todas essas tendências. E com identidade descentralizada e contas de bots Preparado para revolucionar ainda mais a identidade, o Identiverse surgiu em um momento em que muitas organizações estão se perguntando onde estão em sua jornada de identidade hoje - e para onde estão indo.

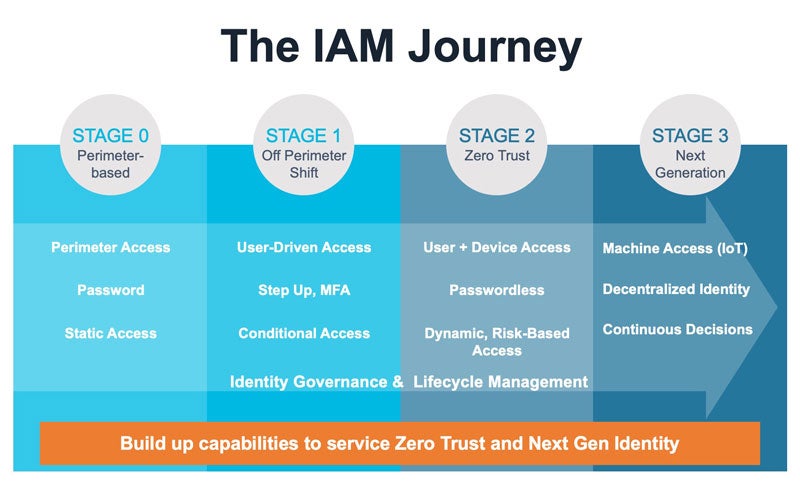

Normalmente, consideramos o IAM como uma jornada ao longo desses quatro estágios:

A realidade é que muitas organizações ainda estão no início de sua jornada - gerenciando um perímetro de rede ou uma mudança para fora do perímetro.

Esses dois estágios representam um método um tanto desatualizado de executar o IAM, e você provavelmente pode ver suas limitações: o IAM dos estágios 0 e 1 tendia a funcionar melhor quando os usuários iam a um escritório ou local específico para fazer login na rede corporativa. Eles dependiam da concessão de senhas individuais que os usuários precisavam memorizar e gerenciar, geralmente administradas pelo departamento de TI. Algumas organizações passaram para o estágio 1, em que usam VPN para gerenciar funcionários remotos ou fora do perímetro.

Em muitos casos, o IAM foi projetado com base em senhas que verificam se um usuário entra no perímetro. Hoje, essa é uma noção fundamentalmente ultrapassada por dois motivos:

- Em primeiro lugar, se você depende apenas de senhas, está se baseando em uma vulnerabilidade. A pessoa média tem 100 senhas. 80% de violações relacionadas a hackers envolveu força bruta ou o uso de credenciais perdidas ou roubadas. E, além de serem inseguras, as senhas também são caras: 50% dos custos do help desk de TI são alocados para redefinições de senha, o que pode chegar a mais de $1 milhões em pessoal apenas para ajudar sua equipe a redefinir as senhas.

- Em segundo lugar, o perímetro desapareceu - então, por que estamos concentrados apenas em protegê-lo? O coronavírus fez com que o trabalho remoto quase o triplo. Em vez de uma única rede de perímetro que admite a entrada de muitos usuários, agora temos muitos perímetros de usuários e seus dispositivos. Cada funcionário se tornou uma filial de uma empresa.

Ao saber onde estão na jornada do IAM hoje, as organizações podem planejar para onde querem ir. Esses planos devem estar alinhados com as prioridades da empresa e, em muitos casos, essas metas envolvem uma combinação de segurança dos recursos da empresa, autenticação de uma gama maior de usuários, controle do custo total de propriedade e conformidade com as normas.

Em última análise, fazer esses investimentos pode proporcionar às empresas um maior ROI em seu IAM:

- Implemente a autenticação multifator. Operações seguras com autenticação multifatorial (MFA). A essa altura, a MFA é imprescindível - é um princípio de segurança tão fundamental que o governo Biden lançou recentemente um ordem executiva para que os órgãos públicos comecem a implementar a AMF para evitar ataques cibernéticos perigosos e prejudiciais, como o ransomware. Um dos motivos pelos quais a Colonial Pipeline A razão pela qual os hackers de ransomware conseguiram violar as redes da empresa é que ela não estava protegida por MFA.

- Não usar senha. Em junho, o vazamento do RockYou2021 divulgou 8,4 bilhões de senhas on-line, a maior compilação de todos os tempos, representando quase o dobro de toda a população on-line global. As senhas são caras e inseguras. As empresas devem abandonar as senhas e adotar sem senha.

- Permitir uma força de trabalho híbrida. A única vantagem relacionada ao IAM de ter um força de trabalho híbrida é que um alto grau de tráfego de rede pode informar decisões de autenticação mais inteligentes: autenticação baseada em risco ajuda as organizações a se adaptarem à nova dinâmica da "filial de um". O Smart IAM usa um mecanismo de risco e aprendizado de máquina para definir o comportamento típico de cada usuário e pode automatizar solicitações de verificação mais fáceis ou mais difíceis com base em solicitações de acesso individuais.

- A governança de identidade leva a zero confiança. Depois de autenticar um usuário, você precisa controlar o que ele pode fazer. Configurar controle de acesso baseado em funções pode ajudar as organizações a limitar o que funcionários, fornecedores, parceiros e clientes podem fazer em uma rede; ele também avança confiança zero estratégias de segurança que desafiam cada solicitação de acesso e estabelecem princípios de privilégio mínimo. A administração e a governança de identidade inteligente (IGA) também podem provisionar novas contas e O sistema de VPN da Microsoft elimina automaticamente o provisionamento de contas órfãs, ajudando a evitar que os hackers explorem credenciais herdadas. Isso elimina uma grande vulnerabilidade: os hackers cooptaram uma conta VPN não utilizada para acessar Colonial Pipeline.

Antecipar-se a essas tendências é importante porque a próxima geração de identidade já está em andamento.

Identidade descentralizada permitirá que os usuários controlem quem vê suas informações e quais segmentos de suas informações eles compartilham com determinados grupos: isso permitirá que eu compartilhe diferentes "fatias" dos meus dados com meus amigos, colegas ou médicos.

A RSA está trabalhando com a Solid e o Sistema Nacional de Saúde do Reino Unido em um caso de uso inicial de identidade descentralizada, mas há muitos outros em desenvolvimento. A identidade descentralizada representa uma nova maneira de as pessoas usarem a Internet e, ao mesmo tempo, manterem o controle de suas informações.

Da mesma forma, com 127 novos dispositivos de IoT conectados à Internet a cada segundo, Se não formos capazes de fazer isso, precisamos começar a pensar no que os bots podem fazer em nosso nome.

Uma coisa que fica clara ao olharmos para os últimos trinta anos é que a identidade continuará mudando - e nós precisaremos mudar com ela.