لن تعرف إلى أين أنت ذاهب حتى تفهم أين كنت. وينطبق ذلك بشكل خاص على إدارة الهوية والوصول (IAM): عندما تنظر إلى القوى التي شكلت كيفية مصادقتنا للمستخدمين وإدارتهم اليوم تظهر بعض الاتجاهات الرئيسية:

- مع توسع التكنولوجيا وزيادة عدد المستخدمين الذين قاموا بتسجيل الدخول، زاد عدد معرفات تسجيل الدخول أو "الهويات" بشكل كبير

- ومع تسجيل المستخدمين في - وبدء اعتمادهم على - المزيد من الخدمات المترابطة، فقد سعوا إلى الحسابات التي توفر مصادقة غير احتكاكية وتمسكوا بها

في الأسبوع الماضي، انضممت إلى Identiverse لمراجعة هذه الاتجاهات وسبب أهميتها اليوم أكثر من أي وقت مضى: المزيد من التطبيقات والبيانات تنتقل إلى السحابة. العمل عن بُعد يُحدث تحولاً في العمليات. تتزايد مخاطر الامتثال. اختفى المحيط الخارجي. ويقوم المزيد من المستخدمين بتسجيل الدخول من أجهزة أكثر من أي وقت مضى.

الهوية هي جوهر كل هذه الاتجاهات. ومع الهوية اللامركزية و حسابات الروبوتات وفي الوقت الذي تستعد فيه العديد من المؤسسات لإحداث المزيد من التغييرات في الهوية، جاءت منصة Identiverse في وقت تتساءل فيه العديد من المؤسسات عن موقعها في رحلة الهوية اليوم - وإلى أين تتجه.

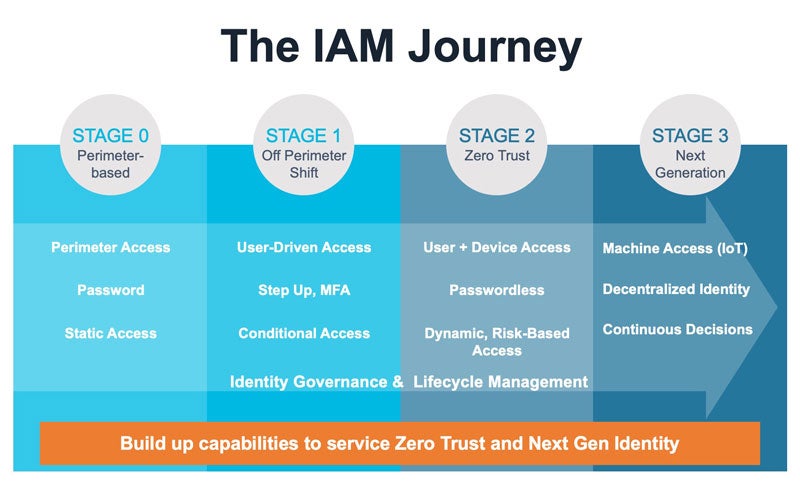

نحن ننظر عادةً إلى إدارة الأصول والعمليات كرحلة عبر هذه المراحل الأربع:

الحقيقة هي أن العديد من المؤسسات لا تزال في بداية رحلتها في إدارة محيط الشبكة أو التحول إلى خارج المحيط.

تمثل كلتا هاتين المرحلتين طريقة قديمة إلى حد ما لأداء إدارة عمليات إدارة الهوية وأتمتة البيانات، وربما يمكنك أن ترى حدودها: كانت المرحلة 0 والمرحلة 1 من إدارة عمليات إدارة الهوية وأتمتة البيانات تعمل بشكل أفضل عندما يذهب المستخدمون إلى مكتب أو موقع محدد لتسجيل الدخول إلى شبكة الشركة. وقد اعتمدتا على منح كلمات مرور فردية يتعين على المستخدمين حفظها وإدارتها، وعادةً ما يديرها قسم تكنولوجيا المعلومات. وقد انتقلت بعض المؤسسات إلى المرحلة 1، حيث تستخدم الشبكات الخاصة الافتراضية (VPN) لإدارة الموظفين خارج المحيط أو الموظفين عن بُعد.

في الكثير من الحالات، تم تصميم IAM حول كلمات المرور التي تتحقق من دخول المستخدم إلى المحيط. اليوم، هذه فكرة عفا عليها الزمن بشكل أساسي لسببين:

- أولاً، إذا كنت تعتمد فقط على كلمات المرور، فأنت تعتمد على نقطة ضعف. الشخص العادي لديه 100 كلمة مرور. 80% من الاختراقات المتعلقة بالقرصنة تنطوي إما على القوة الغاشمة أو استخدام بيانات الاعتماد المفقودة أو المسروقة. وبالإضافة إلى كونها غير آمنة، فإن كلمات المرور مكلفة أيضًا: يتم تخصيص 50% من تكاليف مكتب مساعدة تكنولوجيا المعلومات لإعادة تعيين كلمات المرور - وهو ما يمكن أن يصل إلى أكثر من $1 مليون في التوظيف فقط لمساعدة فريقك على إعادة تعيين كلمات المرور الخاصة بهم.

- ثانيًا، اختفى المحيط الخارجي - فلماذا نركز على حمايته فقط؟ تسبب فيروس كورونا في العمل عن بُعد في ثلاثة أضعاف تقريبًا. فبدلاً من شبكة محيطية واحدة تسمح بدخول العديد من المستخدمين، أصبح لدينا الآن العديد محيط المستخدمين وأجهزتهم. أصبح كل موظف مكتبًا فرعيًا لمكتب واحد.

من خلال معرفة أين هم اليوم في رحلة IAM، يمكن للمؤسسات التخطيط للمكان الذي تريد الوصول إليه. يجب أن تتماشى هذه الخطط مع أولويات الشركة، وفي كثير من الحالات تتضمن هذه الأهداف مزيجاً من تأمين موارد الشركة؛ والمصادقة على مجموعة واسعة من المستخدمين؛ والتحكم في التكلفة الإجمالية للملكية؛ والامتثال للوائح التنظيمية.

في نهاية المطاف، يمكن أن يوفر القيام بهذه الاستثمارات للشركات عائد أكبر على الاستثمار في إدارة الأصول والعمليات:

- نشر المصادقة متعددة العوامل. عمليات آمنة مع المصادقة متعددة العوامل (MFA). في هذه المرحلة، يعد التشفير الآلي أمرًا لا بد منه - إنه مبدأ أمني أساسي لدرجة أن إدارة بايدن أصدرت مؤخرًا الأمر التنفيذي للوكالات العامة للبدء في تنفيذ وزارة الخارجية لمنع الهجمات الإلكترونية الخطيرة والمدمرة مثل برمجيات الفدية الخبيثة. أحد الأسباب التي تجعل خط أنابيب كولونيال تمكن قراصنة الفدية من اختراق شبكات الشركة هو أنها لم تكن محمية بواسطة MFA.

- استخدم كلمة مرور بدون كلمة مرور. في شهر يونيو الماضي، أدى تسريب RockYou2021 إلى تسريب 8.4 مليار كلمة مرور على الإنترنت - وهو أكبر تجميع لكلمات المرور على الإطلاق، وهو ما يمثل ضعف عدد سكان العالم أجمع على الإنترنت تقريبًا. كلمات المرور مكلفة وغير آمنة. يجب على الشركات أن تتخلى عن كلمات المرور وتتجه إلى بدون كلمة مرور.

- تمكين القوى العاملة الهجينة. الميزة الوحيدة المتعلقة بـ IAM هي وجود القوى العاملة الهجينة هو أنه يمكن أن يؤدي وجود درجة عالية من حركة مرور الشبكة إلى اتخاذ قرارات مصادقة أكثر ذكاءً: المصادقة القائمة على المخاطر يساعد المؤسسات على التكيّف مع ديناميكية "المكتب الفرعي الواحد" الجديدة. يستخدم Smart IAM محرك المخاطر والتعلم الآلي لتحديد خط الأساس للسلوك النموذجي لكل مستخدم، ويمكنه أتمتة طلبات التحقق الأسهل أو الأصعب بناءً على طلبات الوصول الفردية.

- تؤدي حوكمة الهوية إلى انعدام الثقة. بعد مصادقة المستخدم، تحتاج إلى التحكم في ما يمكنه القيام به. إعداد التحكم في الوصول المستند إلى الدور يمكن أن يساعد المؤسسات على تقييد ما يمكن للموظفين والبائعين والشركاء والعملاء القيام به داخل الشبكة؛ كما أنه يعزز الثقة الصفرية استراتيجيات الأمان التي تتحدى كل طلب وصول وتضع مبادئ الامتيازات الأقل. كما يمكن للحوكمة الذكية للهوية والإدارة الذكية (IGA) توفير حسابات جديدة و إلغاء توفير الحسابات اليتيمة تلقائيًا، مما يساعد على منع المخترقين من استغلال بيانات الاعتماد القديمة. وهذا يقضي على ثغرة أمنية كبيرة: استغل المخترقون حساب VPN غير مستخدم للوصول إلى خط أنابيب كولونيال.

إن استباق هذه الاتجاهات أمر مهم لأن الجيل القادم من الهوية في طور الإعداد بالفعل.

الهوية اللامركزية سيسمح للمستخدمين بالتحكم في من يطلع على معلوماتهم وشرائح معلوماتهم التي يشاركونها مع مجموعات معينة: سيسمح لي بمشاركة "شرائح" مختلفة من بياناتي مع أصدقائي أو زملائي أو طبيبي.

تعمل RSA مع شركة Solid والنظام الصحي الوطني في المملكة المتحدة على حالة استخدام مبكرة للهوية اللامركزية، ولكن هناك العديد من الحالات الأخرى قيد التطوير. تمثل الهوية اللامركزية طريقة جديدة للأشخاص لاستخدام الإنترنت مع الاحتفاظ بالسيطرة على معلوماتهم.

وبالمثل، مع 127 جهازاً جديداً من أجهزة إنترنت الأشياء تتصل بالإنترنت كل ثانية, ، نحتاج إلى البدء في التفكير فيما يمكن أن تفعله الروبوتات بالنيابة عنا.

من الواضح عند النظر إلى الوراء خلال الثلاثين عاماً الماضية أن الهوية ستستمر في التغيّر، لذا علينا أن نتغير معها.